Описание

PoSh-R2PowerShell — это набор powershell скриптов инструментария управления Windows (WMI), которые следователи и судебные аналитики могут использовать для извлечения информации из скомпрометированной (или потенциально скомпрометированной) системы Windows. Скрипты используют WMI для извлечения этой информации из операционной системы. Следовательно, этот сценарий необходимо будет выполнять с пользователем, имеющим необходимые привилегии, а аутентификация выполняется через вход в сеть. Полученные данные записываются в базы данных CSV и SQLite в системе, в которой был запущен сценарий.

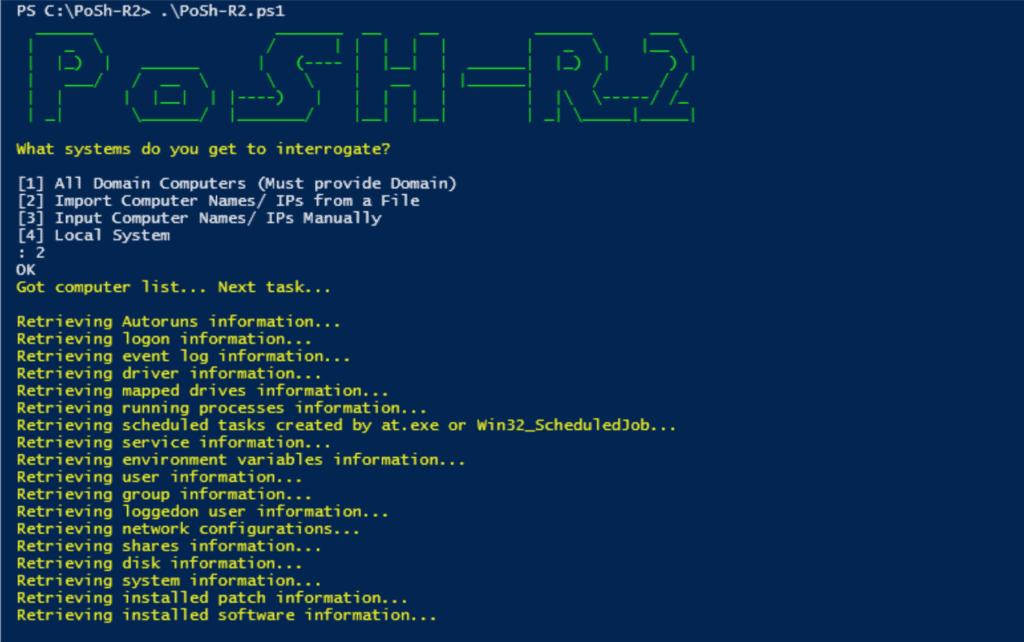

PoSH-R2 может получить следующие данные с отдельной машины или группы систем:

— Записи автозапуска

— Информация о диске

— Переменные среды

— Журналы событий (50 последних)

— Установленное программное обеспечение

— Сеансы входа в систему

— Список драйверов

— Список подключенных сетевых дисков

— Список запущенных процессов

— Пользователь, вошедший в систему

— Локальные группы

— Локальные учетные записи пользователей

— Конфигурация

сети — Сетевые подключения

— Патчи

— Запланированные задачи с помощью AT-команды

— Общие ресурсы

— Службы

— Информация о системе

Применение

- Запустите сценарий из окна PowerShell с соответствующими правами для WMI и следуйте инструкциям.

- Данные будут сохранены в новом каталоге под названием «PoSH_R2 — Results» в том же каталоге, из которого был выполнен этот скрипт.

Этот скрипт будет работать с PowerShell версии 2 и выше.

Скачать скрипт можно на этой странице