Microsoft Windows використовує файл підкачування (pagefile.sys), для зберігання блоків пам'яті, які в даний момент не поміщаються у фізичну пам'ять.

Цей файл, зберігається по дорозі %SystemDrive%pagefile.sys і є прихованим системним файлом і не може бути прочитаний або доступний користувачеві, включаючи Адміністратора в активній системі.

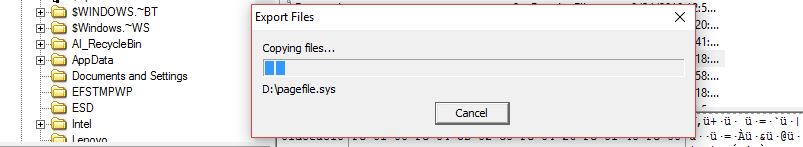

Цей файл можна прочитати, проаналізувавши неактивну файлову систему абовиконавши перевірку за допомогою таких інструментів, якFTKImager .

На відміну від файлів глибокого сну, файли сторінок не можуть бути оброблені за допомогоюВолатильність: фактично файл сторінок – це просто «дірки» у пам'яті, де блоки зберігаються на диску.

Оскільки дані у файлі підкачки не зберігаються послідовно, то шанс знайти цілий ланцюжок даних дуже малий.

Хоча можна знайти корисні дані в блоках, менших чи рівних 4 КБ, це найбільший показник, на який можна розраховувати.

Таким чином, Найбільш продуктивним методом аналізу файлів підкачки є пошук рядків.

Аналіз за допомогою «рядка».

Щоб розпочати аналіз файлу підкачки, ви можете використовувати команду рядки.

Ось кілька прикладів:

Перерахуйте всі шляхи у файлі підкачки

$strings pagefile.sys | grep -i "^[a-z]:\\\\" | sort | uniq | less

Пошук змінних середовища

$ strings pagefile.sys | grep -i "^[a-zA-Z09_]*=.*" | sort -u | uniq | lessЯк знайти URL

$ strings pagefile.sys | egrep "^https?://" | sort | uniq | lessПошук адрес електронної пошти

$ strings pagefile.sys | egrep '([[:alnum:]_.-]{1,64}+@[[:alnum:]_.-]{2,255}+?\.[[:alpha:].]{2,4})'Аналіз за правилами YARA

Крім того, Ви можете сканувати pagefile.sys, використовуючи YARA.

використовуючи (наприклад) набір правил, ви можете сканувати файл підкачування, щоб знайти деякі шкідливі артефакти, не знайдені в енергозалежній пам'яті:

$ дочірній malware_rules.child pagefile.sys

Відкрийте більше з VirusNet

Підпишіться, щоб отримувати найсвіжіші записи на вашу електронну пошту.