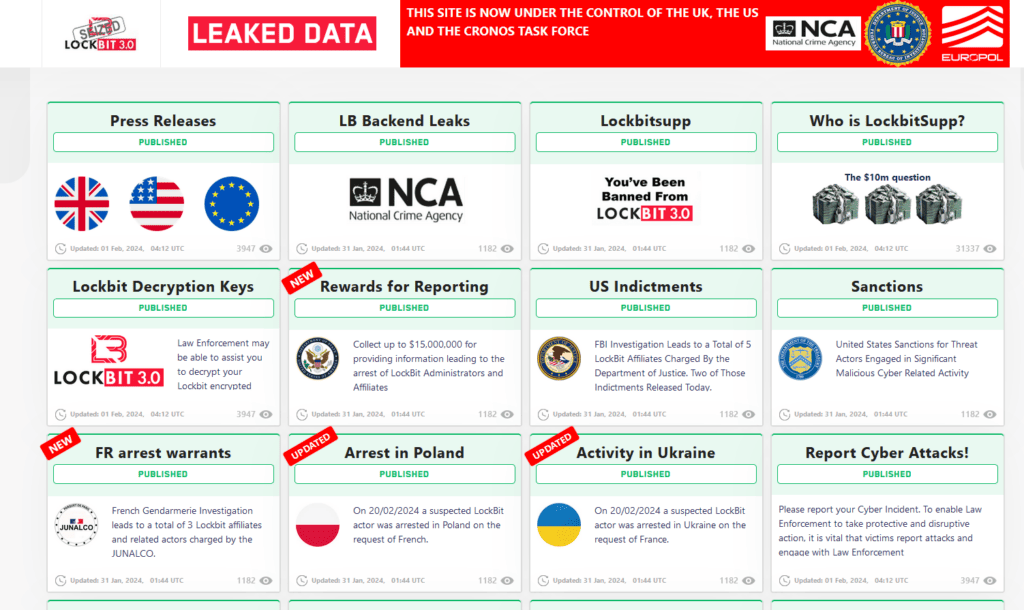

Інфраструктура програми-вимагача LockBit була захоплена 20.02.2024 після того, як її сайти витоку в темній мережі було заблоковано у понеділок під час глобальної правоохоронної операції під кодовою назвою Operation Cronos, яка почалася кілька місяців тому і проводилася Національним агентством боротьби зі злочинністю Великобританії (НКА).

Правоохоронцям вдалося отримати ключі і як наслідок спільними зусиллями японська поліція, NCA та Федеральне бюро розслідувань (ФБР) за підтримки Європолу розробили інструмент розшифрування LockBit 3.0 Чорне програмне забезпечення-вимагач.

Склад архіву

В архіві знаходиться два файли (Зверніть увагу,

- Перевірка ідентифікатора розшифровки (перевірка_дешифрування) – файл перевіряє можливість дешифрувати ваші файли звіряючи ідентифікатор зі списком ключів шифрування, отриманих правоохоронцями.

- Перевірте Decrypt for LockBit 3.0 (check_decryption_id) – дозволяє оцінити, чи є шанс відновити певну кількість файлів, які були зашифровані за допомогою програми-вимагача LockBit 3.0. Шанси на розшифровку залежать від кількості факторів і не можуть бути передбачені без доступу до файлів, зашифрований Lockbit. У ході процесу оцінки, проведеного інструментом, жоден із існуючих відсканованих файлів не змінюється. Але діагностичні дані збираються інструментом, який потенційно може бути корисний під час додаткових етапів, які (за дотримання певних умов) можуть бути реалізовані у вигляді окремих етапів, передбачають додаткові

Докладніше функціонал описаний у посібнику

https://www.nomoreransom.org/uploads/Decryption_Checker_for_LockBit_Guide.pdf

Подробиці операції можна прочитати на зламаному сайті зловмисників (потрібен tor browser)

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion/

З подробицями, як зупиняли роботу Lockbit 3.0 можна прочитати у цьому звіті

Відкрийте більше з VirusNet

Підпишіться, щоб отримувати найсвіжіші записи на вашу електронну пошту.