Інсайдерська загроза – одна з найнебезпечніших і водночас маловисвітлених тем у сфері кіберзлочинності.. Про справи, коли співробітники організацій допомагають хакерам зсередини, мало відомо, але лише одиниці наважуються говорити про це публічно. Журналіст BBC Джо Тіді (Джо Тіді) отримав рідкісну можливість поглянути зсередини на процес найму інсайдерів, коли він сам став мішенню кіберзлочинної групи.

Перше повідомлення: пропозиція "угоди".

У липні журналіст отримав несподіване повідомлення в месенджері Сигнал від певного користувача під ніком Синдикат. Незнайомець відразу запропонував співпрацю:

«Якщо тобі цікаво, ми можемо вам запропонувати 15% від суми викупу, якщо ви надасте доступ до свого ПК".

Йшлося про допомогу у зламі внутрішніх систем BBC: хакери планували викрасти дані або встановити шкідливе програмне забезпечення, і журналіст отримав би частину викупу. Після кількох повідомлень «Синдикат» прояснив, який може збільшити відсоток до 25% від суми «фінальних переговорів», обіцяючи десятки мільйонів доларів. Хакери запевнили, що цільова компанія "не заплатить вам стільки за все життя", і співпраця дозволить вам «вийти на пенсію прямо зараз».

Сценарій атаки

– пояснив співрозмовник, що йому потрібні логіни та одноразові коди для доступу до корпоративних систем. Далі група зловмисників планувала запровадити шкідливе програмне забезпечення та вимагати від BBC викуп у криптовалюті.

Хакери стверджували, що вони вже успішно уклали подібні «угоди» з працівниками інших компаній – як приклад назвали британську медичну організацію та американську службу екстреного реагування..

Окремо було наголошено, що операція анонімна: «Ми видалимо цей чат, щоб тебе не знайшли".

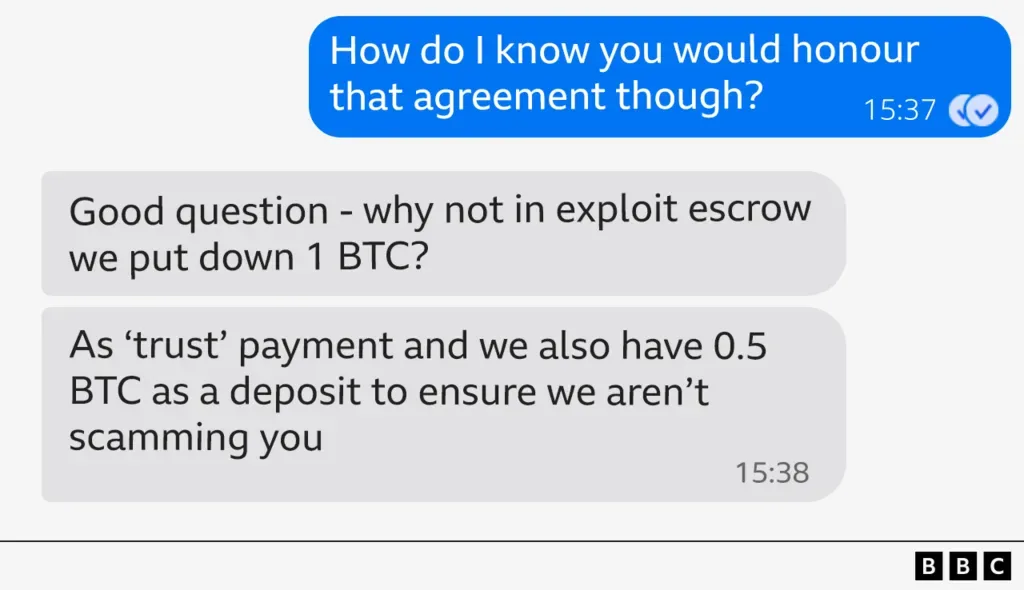

Для зміцнення довіри зловмисники пообіцяли «заставу» у розмірі 0,5 біткойн (приблизно 55 000 доларів), якщо журналіст погоджується на співпрацю.

Хто такі Медузи

Співрозмовник представився «менеджером з підбору персоналу» групи. Медуза - відома банда, працює за моделлю програма-вимагач як послуга (RaaS). Це платформа, де будь-який партнер може орендувати інфраструктуру для атак і поділитися викупом з організаторами.

За матеріалами Check Point, основна група, ймовірно, розташовані в Росії або країнах СНД. Медуза уникає атак на цілі в регіоні, зосереджуючись на організаціях поза ним. За офіційними оцінками, за чотири роки роботи Медуза скомпрометувала понад 300 жертв по всьому світу.

Тиск і тактика «бомбардування МЗС».

Три дні Тіді вдавав інтерес, консультування з керівництвом ВВС та збір інформації про методи нападників. Однак коли він почав зволікати з відповіддю, хакери перейшли до більш агресивної тактики.

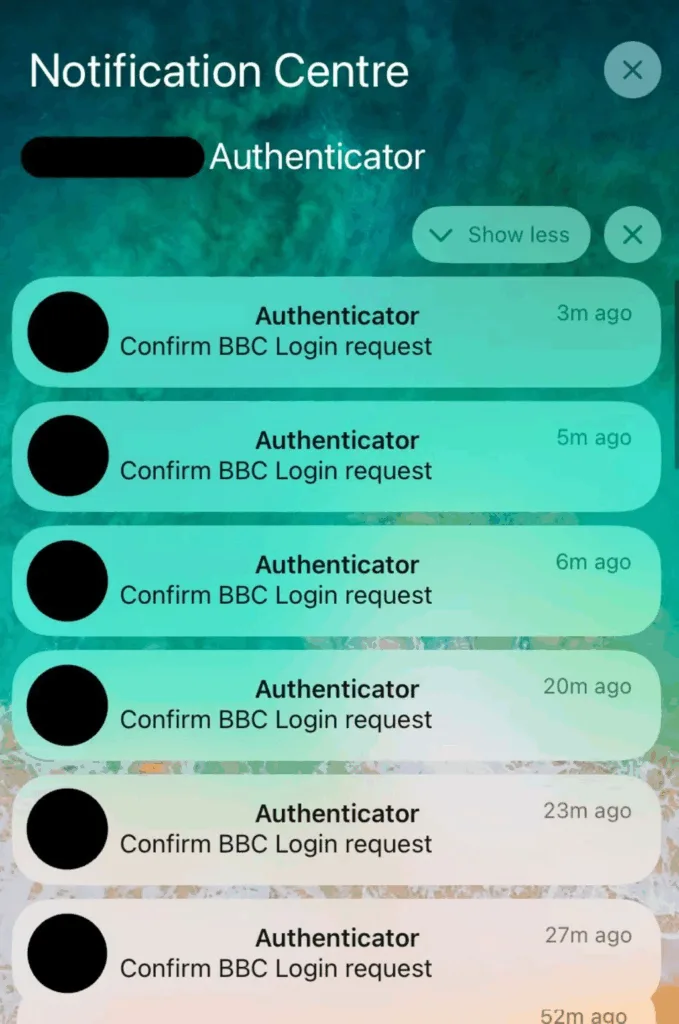

На його телефон почали надходити безперервні push-повідомлення з проханням двофакторної автентифікації від внутрішніх служб BBC. Ця техніка відома як Бомбардування МЗС: жертва завалена проханнями, поки вона помилково не підтвердить логін і не надасть зловмисникам доступ.

Незважаючи на дискомфорт і неможливість повноцінно користуватися телефоном, журналіст не піддався. Команда BBC з кібербезпеки тимчасово відключила його від усіх корпоративних систем., щоб усунути ризик компромісу.

Фінал і висновки

Після невдалої спроби злому хакери надіслали вибачення, називаючи свої дії «випробуванням». Вони продовжували наполягати на угоді, але, не отримавши відповіді, видалили свій обліковий запис Signal і зникли.

BBC відновила доступ репортера до корпоративних ресурсів із застосуванням додаткових заходів захисту..

Що це означає для організацій?

Цей випадок яскраво показує, Наскільки цілеспрямовано кіберзлочинці шукають «слабку ланку» в компаніях?. Ключові моменти:

- Соціальна інженерія та фінансова спокуса. Погрози чи шантаж можуть не знадобитися — достатньо привабливої пропозиції «легких грошей»..

- програма-вимагач як послуга. Сучасні гурти діють як комерційні структури, мати "рекрутерів", технічна підтримка та публічні «портфоліо» в даркнеті.

- Технічний тиск. Такі атаки, як вибух у МЗС, є способом обману змусити жертву зробити помилку та мимоволі надати доступ.

Підкреслює досвід BBC: внутрішні загрози не є абстракцією. Цілями можуть стати навіть працівники без адміністративних прав, а успішне наймання загрожує мільйонними збитками та серйозною репутаційною шкодою.

Компанії повинні інвестувати не лише в захист периметра, а й навчати персонал, створювати канали для довіреного повідомлення про підозрілі контакти та застосовувати методи багаторівневої автентифікації, здатні протистояти масованим атакам.

Відкрийте більше з VirusNet

Підпишіться, щоб отримувати найсвіжіші записи на вашу електронну пошту.