Пізній вересневий вечір 2023 року. Ви ліниво гортаєте eBay.. Серед звичайного мотлоху трапляється дивне обладнання - важкі промислові модулі. На платах є логотипи Siemens і AREVA.. Опис скупий, але професійно, ціна неймовірно доступна.

Перед вами компоненты системы Teleperm XS — цифровой платформы управления ядерными реакторами. Прямо сейчас такое оборудование управляет безопасностью АЭС по всему миру.

Независимый security-исследователь Рубен Сантамарта двадцать лет взламывает всё подряд — от спутниковых терминалов до систем голосования. Увидев эти лоты, он не смог пройти мимо. Купил компоненты и задался вопросом: что будет, если злоумышленник доберется до «мозгов» реактора?

Сегодня мы пройдем его путь и смоделируем реалистичную кибератаку. Сценарий «КиберТри-Майл-Айленд», Котрий, по расчетам Сантамарты, за 49 минут приводит к расплавлению активной зоны реактора.

Путешествие в сердце ядерного реактора начинается.

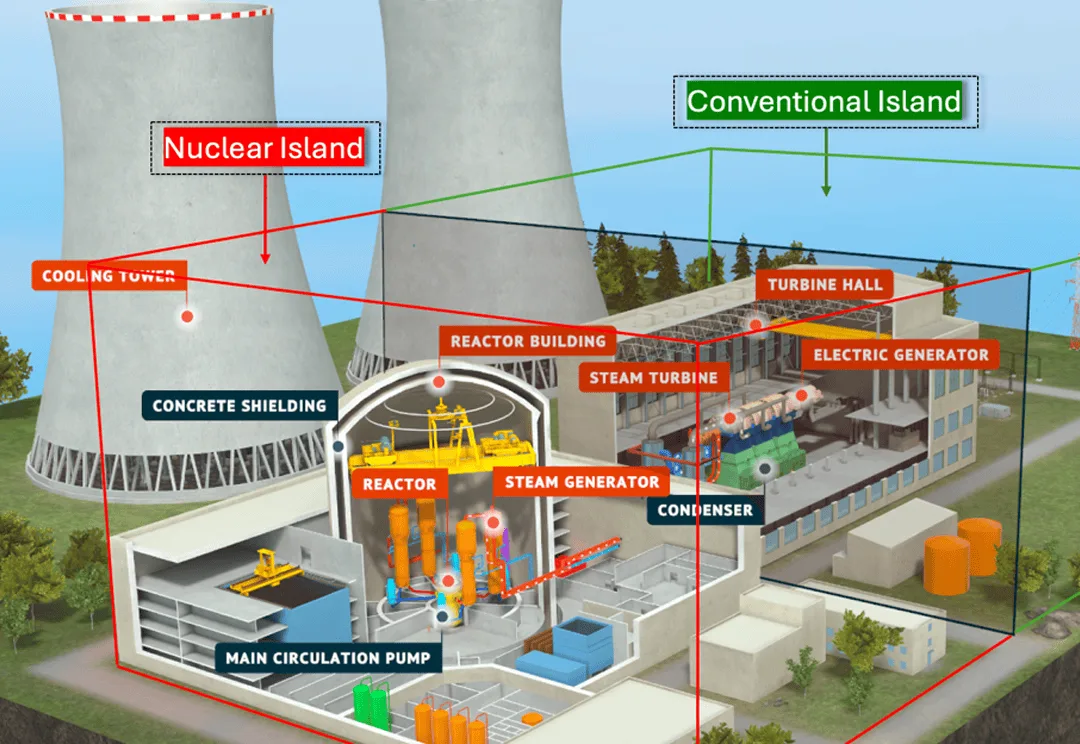

АЭС как гигантский самовар

Чтобы понять, как взломать ядерный реактор, сперва разберемся, Як це працює. Не будем уходить в дебри нейтронной кинетики, хватит базовых принципов и нескольких аналогий.

Три контура

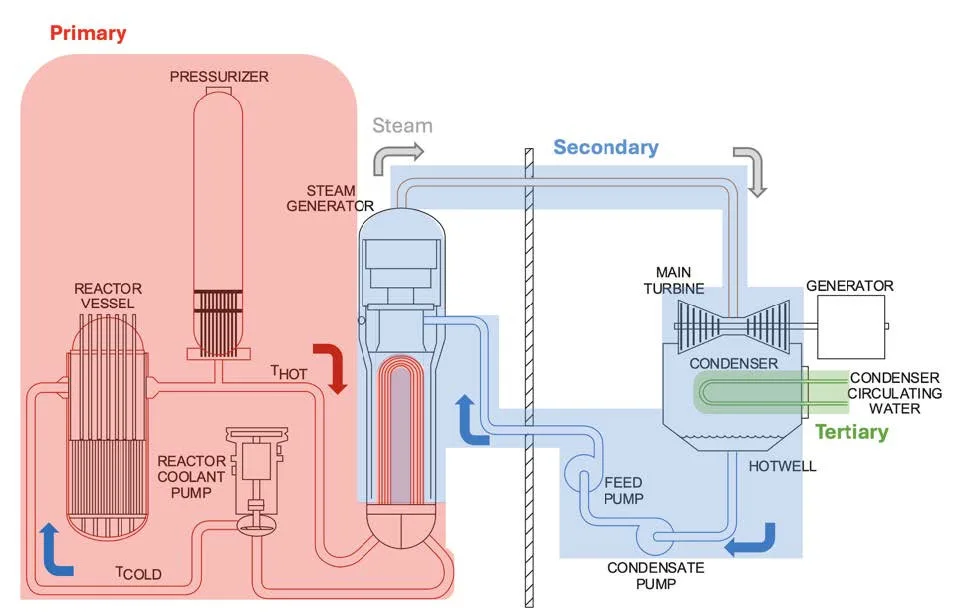

по суті, водо-водяной ядерный реактор (PWR) — это невероятно сложный и дорогой кипятильник. Упрощенно его конструкция сводится к трем контурам.

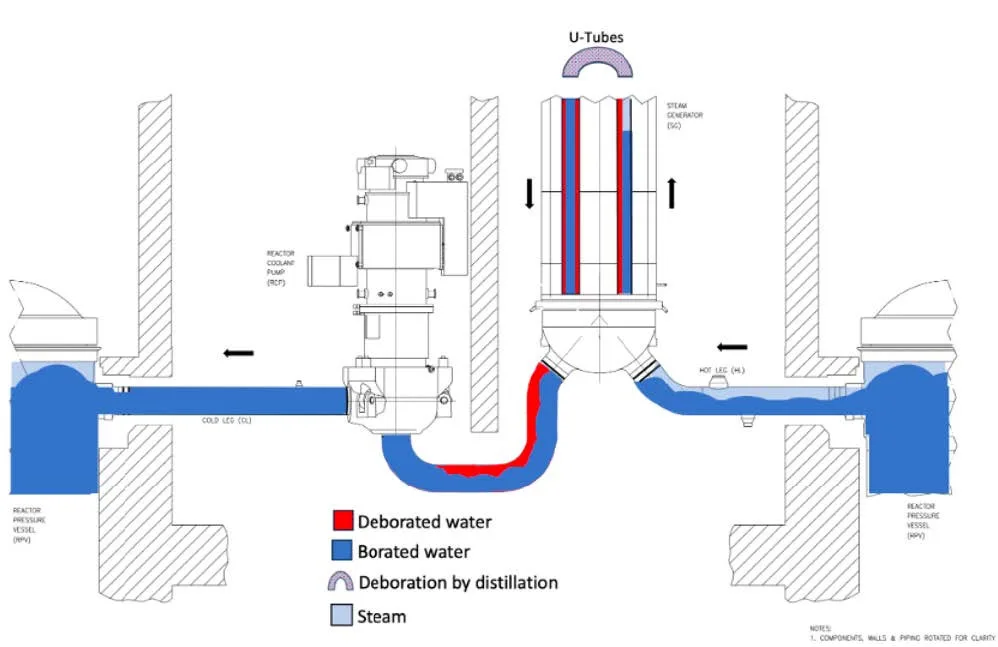

Первый контур — сердце реактора. Внутри прочного стального корпуса находятся топливные стержни, собранные из таблеток диоксида урана. Здесь идет цепная реакция, и выделяется колоссальное количество тепла.

Вода проходит через активную зону и нагревается до 330°C. Чтобы не кипела, её держат под давлением 155 атмосфер. Эта вода радиоактивна и никогда не покидает герметичную зону.

Второй контур уже содержит пар. Горячая радиоактивная вода из первого контура проходит через парогенератор — гигантский теплообменник. Внутри него она, не смешиваясь, кипятит воду второго контура. Получившийся пар уже не радиоактивен. Именно он по трубам подается в машинный зал и вращает турбину. Турбина крутит генератор, генератор дает ток. Но это еще не все.

Третий контур отвечает за охлаждение. Отработавший пар нужно сконденсировать обратно в воду и отправить на новый круг. Для этого используют воду из ближайшего пруда, реки или моря, которая прогоняется через градирни.

Теперь, когда с устройством разобрались, перейдем к физике — тем нюансам и системе безопасности, которые отличают реактор от атомной бомбы.

Реактивность

Чтобы машина ехала, нужно жать на газ. В реакторе «газом» служат нейтроны. Их количество определяет коэффициент размножения (). якщо

(отрицательная реактивность) — замедляется, мы «тормозим». якщо

(критичность) — реактор работает стабильно, как на круиз-контроле, вырабатывая постоянную мощность.

Проблема в том, что почти все нейтроны при делении рождаются мгновенно. С ними всё развивается настолько быстро, что никакая система управления не успевает среагировать. Однако около 0,7% нейтронов — запаздывающие, они появляются с задержкой до нескольких минут. Благодаря этой крошечной доле у нас есть время управлять реактором.

Но самое интересное — у реактора есть встроенный тормоз, или эффект Доплера. Чем горячее становится топливо, тем активнее уран-238 поглощает нейтроны, автоматически замедляя реакцию. Это фундаментальный закон физики, который невозможно отключить. по суті, это главный предохранитель, но в дополнение к нему есть целый ряд защитных инженерных решений.

Защита ядерного реактора

Эшелонированная защита реактора выстроена по принципу средневекового замка: ров, внешняя стена, внутренняя стена, цитадель.

Первая линия защиты — сама топливная таблетка, которая удерживает большинство продуктов деления. Вторая — герметичная оболочка топливного стержня из сплава циркония с оловом. Третья — прочный стальной корпус реактора. Четвертая — железобетонная герметичная оболочка (контейнмент) толщиной больше метра, способная выдержать падение самолета. Пятая линия защиты — системы безопасности и операторы.

Идея проста: отказ одного уровня не должен приводить к катастрофе. Чтобы случилась беда, должны рухнуть все стены замка одна за другой.

Гипотетического хакера здесь больше всего интересуют системы безопасности и операторы. Системы безопасности непрерывно собирают телеметрию с тысяч датчиков и обрабатывают её в контроллерах по заложенной логике голосования. При малейшем отклонении от нормы они отдают команды исполнительным механизмам — заглушить реактор и запустить охлаждение. Затем в работу вступают операторы: они должны вручную выполнить действия, предусмотренные регламентом, и довести установку до безопасного состояния.

Отже, мы имеем дело со сложнейшим устройством, спроектированным так, чтобы любой сбой приводил к безопасной остановке. Теперь разберемся, как работает платформа Teleperm XS.

Teleperm XS. Анатомия ядерных «мозгов»

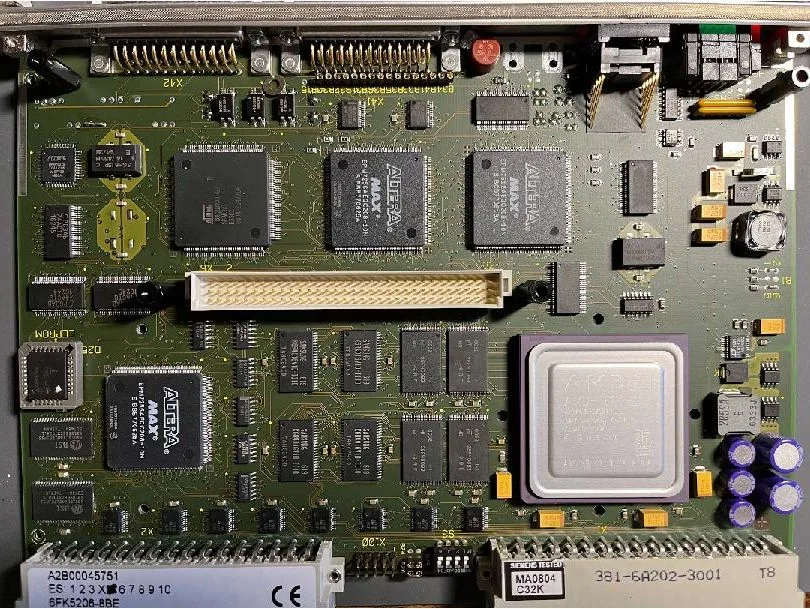

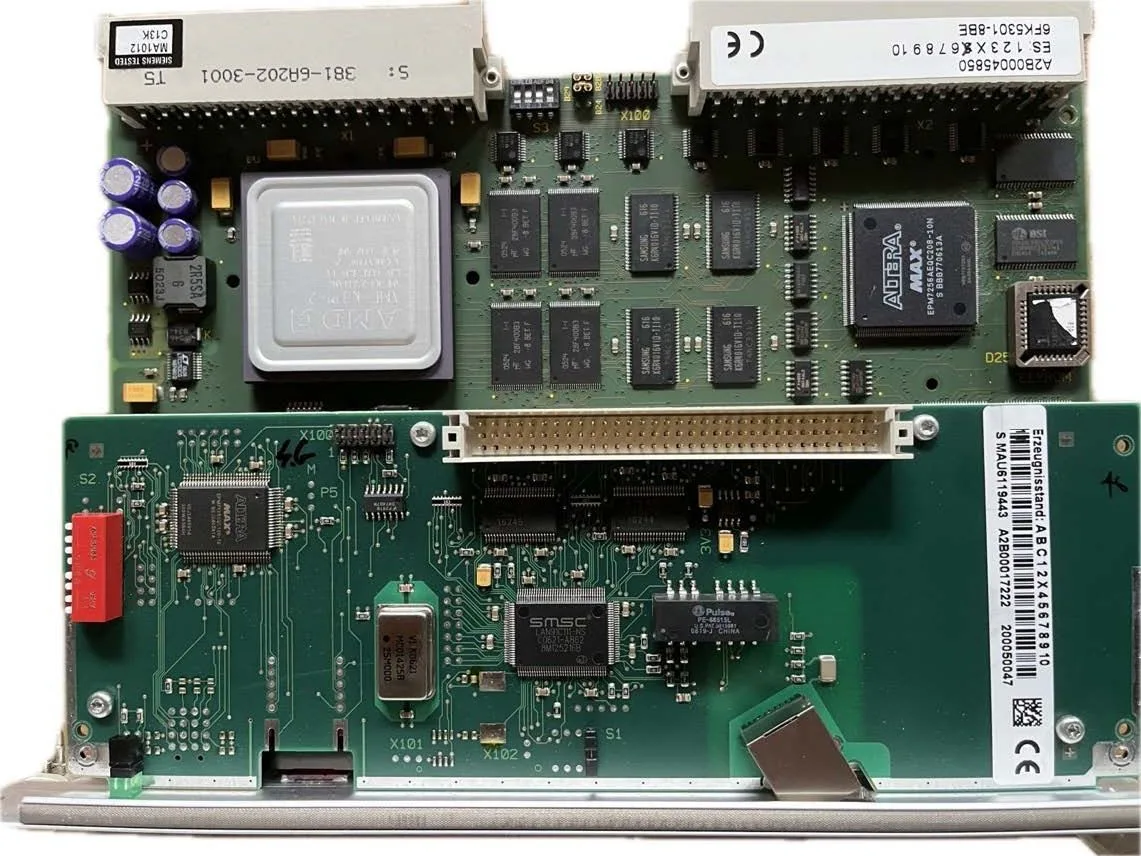

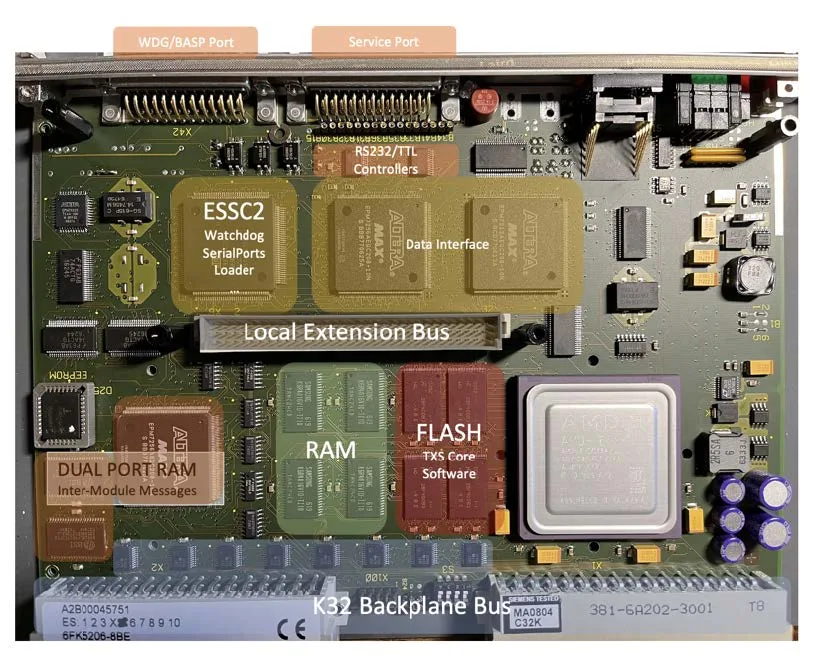

Отже, Рубен получил посылку. Внутри — блестящий заводской модуль SVE2 (универсальный процессор) и SCP3 (коммуникационный модуль). Это ключевые компоненты цифровой платформы Teleperm XS (TXS) от компании Framatome — бывшего подразделения Siemens, которое сегодня поставляет компоненты для десятков реакторов по всему миру.

Как критически важное оборудование ядерной инфраструктуры, снятое с эксплуатации, оказалось в свободной продаже на онлайн-аукционе?

Вероятнее всего, это следствие сворачивания ядерной программы в Германии. Закрытые АЭС списывают оборудование, и часть его, минуя официальные процедуры и каналы утилизации, всплывает на открытом рынке.

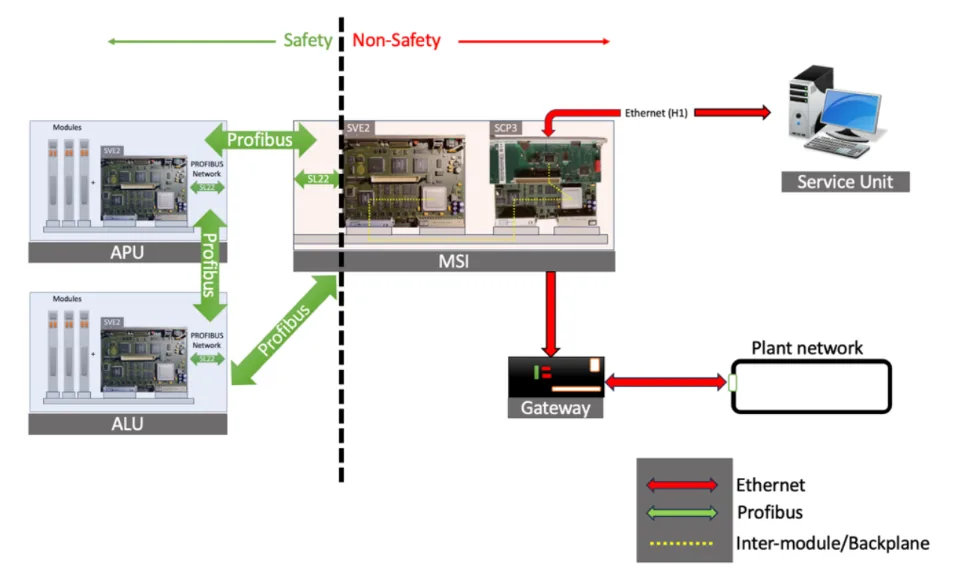

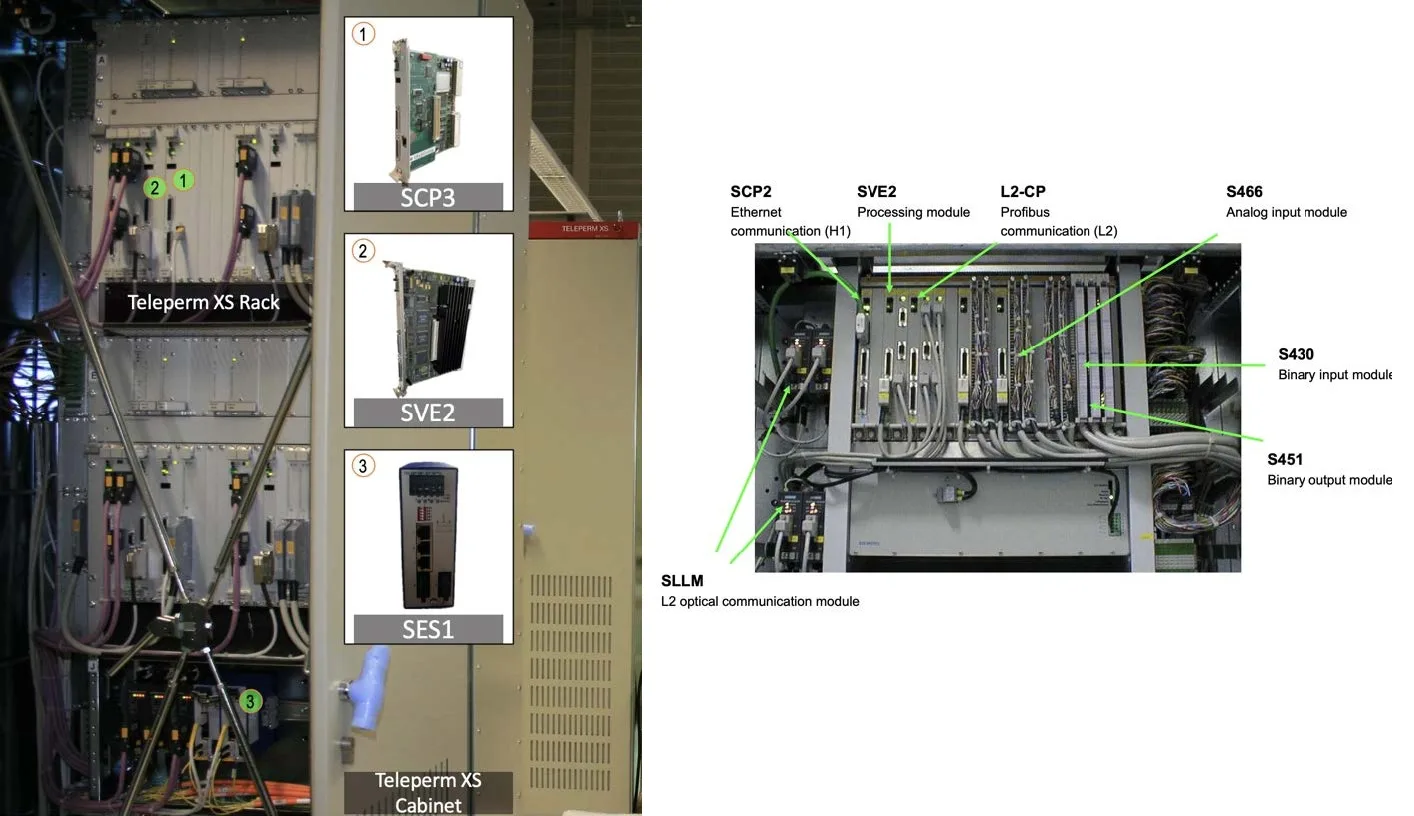

Архитектура TXS построена по модульному принципу.

- APU (Acquisition and Processing Unit) собирают данные с сотен датчиков по всему реактору: давление в первом контуре, температуру, поток нейтронов в активной зоне. Их задача — оцифровать реальный мир и передать информацию дальше по цепочке.

- ALU (Actuation Logic Unit) получают данные от нескольких APU и принимают решения с учетом собственной логики голосования. наприклад, если два канала из четырех показывают опасные значения, ALU дает команду исполнительным механизмам: сбросить стержни-поглотители в активную зону или запустить насосы аварийного охлаждения.

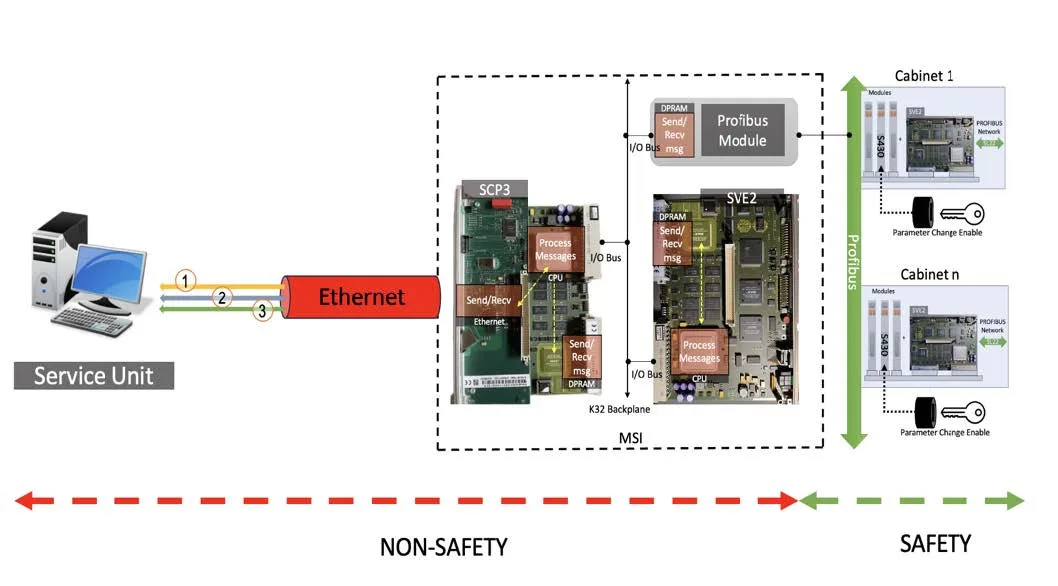

- MSI (Monitoring and Service Interface) — наиболее критичный элемент с точки зрения безопасности. Это шлюз, где с одной стороны — сверхсекретная сеть безопасности на промышленном протоколе Profibus, где живут APU и ALU. С другой — обычная локальная сеть, где сидят инженеры со своими рабочими станциями.

- SU (Service Unit) — это обычный компьютер под управлением SUSE Linux. С него инженеры проводят диагностику, меняют установки (скажем, порог срабатывания защиты по давлению), тестируют системы. Самое главное — загружают новый софт в APU и ALU. Service Unit — единственное устройство, которому MSI разрешает двустороннее общение с сетью безопасности.

Процессоры SVE2 установлены во всех логических блоках (APU, ALU, MSI). SCP3 — это дополнительный коммуникационный модуль, который работает в паре с SVE2 для обеспечения связи (по Ethernet в MSI, по Profibus в APU/ALU).

При изучении этой системы становится заметна её гибридная природа. З одного боку, TXS — кастомная разработка специально для АЭС. С другой — в ней активно используются готовые коммерческие компоненты. наприклад, для организации сети применяются коммутаторы Hirschmann, а за вывод информации на дисплеи операторов отвечает одноплатный компьютер от SBS Technologies.

Такой подход расширяет потенциальную поверхность атаки. Одно дело — пытаться взломать уникальную закрытую систему, документации по которой нет в открытом доступе. И совсем другое — когда часть системы состоит из широко распространенных продуктов.

На них легко найти документацию, о них могут быть известны уязвимости. Главное — их легко купить на том же eBay и спокойно исследовать в домашней лаборатории.

Поиск дыр

Любой атакующий будет счастлив захватить Service Unit, ведь так можно добраться до святая святых — контроллеров APU и ALU, которые напрямую управляют физическими процессами в реакторе. Однако на пути к этой цели Рубену предстояло преодолеть несколько барьеров.

Проблема #1: Пустое железо

Рубен распаковал модули SVE2 и SCP3, подключил программатор и приготовился сдампить прошивки для реверс-инжиниринга, но его ждал сюрприз. К сожалению (или к счастью для остального мира), память устройств была полностью пуста.

Изучив документацию, Сантамарта выяснил, что программное обеспечение заливается в контроллеры на заводе непосредственно перед приемо-сдаточными испытаниями. Модули с eBay, Мабуть, были из избыточных складских запасов и никогда не программировались.

Рубен сменил тактику. Если нельзя вскрыть «мозг», нужно изучить его «медицинскую карту» — официальную документацию. Он начал копать в общедоступных отчетах, лицензионных соглашениях и технических спецификациях с сайта ядерного регулятора США (NRC).

З'ясувалося, что TXS использует для проверки целостности и подлинности прошивок простую контрольную сумму CRC32. Проблема в том, что CRC32 — это НЕ криптографическая защита. Это просто способ обнаружить случайные ошибки в данных, как проверка четности.

Злоумышленник может взять стандартную прошивку, внедрить в нее вредоносный код и подогнать несколько байт в файле так, чтобы CRC32 остался прежним. Система примет такую прошивку как подлинную.

Но самое главное — в документах нашлась архитектурная уязвимость, заложенная в самом дизайне системы. Чтобы понять её, нужно поговорить о самом больном вопросе любой системы безопасности — о доверии.

Проблема #2: Защита по МАС-адресу

Второй барьер, который Сантамарта обнаружил в документации к американской АЭС Oconee, — фильтрация по MAC-адресу. MSI настроен принимать команды только с одного MAC-адреса — адреса легитимного SU. Любой другой компьютер в той же сети просто игнорируется.

Однако для опытного хакера спуфинг (подмена MAC-адреса) не представляет никакой сложности. Такой барьер остановит только самых ленивых и некомпетентных. Для серьезной хакерской группировки это даже не лежачий полицейский — просто разметка на асфальте. Но есть еще одно препятствие — физический ключ.

Проблема #3: Ключ, который не ключ

И вот мы подошли к самому интересному. Ядерный регулятор США (NRC) — организация крайне серьезная и консервативная. В одном из ключевых руководящих документов, известном как Staff Position 10, регулятор выдвигает жесткое требование: перевод систем безопасности в режим программирования или тестирования должен быть реализован аппаратно.

Инженер должен подойти к шкафу с оборудованием, вставить физический ключ, повернуть его — и этот поворот долженфизически разорвать электрическую цепь. Создать воздушный зазор между ALU и остальным миром.

Сделаем шаг в сторону и посмотрим на печально известный вредонос Trisis (он же Triton или HatMan), который в 2017 году атаковал нефтехимический завод в Саудовской Аравии. Trisis был нацелен на платформу промышленной безопасности Triconex от Schneider Electric. Эта платформа, До речі, тоже сертифицирована NRC для американских АЭС — прямой аналог Teleperm XS.

В контроллерах Triconex тоже был ключ для переключения режимов («Run», «Program», «Stop»). Расследование показало: положение ключа было просто программным флагом. Никакого физического разрыва цепи. Вредонос Trisis, попав в контроллер, мог удаленно выполнять команды независимо от положения ключа.

А как с этим дела в TXS? Очень похоже. Изучая кипы документов по лицензированию АЭС Oconee, Сантамарта нашел способ обойти защиту ключом.

Поворот ключа в шкафу Teleperm XS не меняет режим работы системы напрямую. Он только выставляет один бит (логическую единицу) на плате дискретного ввода. Этот бит в системной логике называется «permissive» — разрешение. Он сигнализирует процессору: «Внимание, сейчас с тобой будет говорить Service Unit, ему можно доверять».

Сама команда на смену режима (переход в «Тест» или «Диагностику») приходит позже по сети, от того самого SU. Логика процессора ALU/APU выполняет простую проверку: «Пришла команда сменить режим. Смотрим на бит-разрешение. Выставлен? Окей, выполняем».

Таким чином, если вредонос уже внедрен в ALU или APU, он может полностью игнорировать проверку этого бита. Сигнал от ключа для него не существует. А если вредонос сидит на SU, ему достаточно дождаться, когда инженер повернет ключ для плановых работ (калибровка датчиков), и в этот момент сделать свои грязные дела.

Ключ превращается в спусковой крючок.

Окно возможностей

Теперь, когда мы знаем как, остался вопрос — когда? В какой момент атакующий может заразить систему? В своем исследовании Сантамарта выделяет два сценария.

Плановая перегрузка топлива

Раз в полтора-два года реактор останавливают на несколько недель для замены части ядерного топлива — грандиозное событие. На станцию съезжаются до 2 тысяч дополнительных работников и подрядчиков из десятков компаний. Периметр безопасности расширяется, контроль ослабевает.

В этой суматохе гораздо проще атаковать через инсайдера или скомпрометированного сотрудника подрядчика. Открыть шкаф с оборудованием, который обычно под строгим контролем, подключить зараженное устройство к Service Unit — в царящей вокруг суете это становится возможным.

Непрерывное подключение

Регуляторы и операторы АЭС до сих пор спорят, должен ли Service Unit быть подключен к сети безопасности постоянно. С одной стороны — полная картина состояния системы в реальном времени. С другой — непрерывный вектор атаки.

На некоторых современных АЭС (Flamanville 3 во Франции, Olkiluoto 3 в Финляндии) SU подключен постоянно. Це означає, что атакующему даже не нужно ждать перегрузки топлива. Главное — найти лазейку в локальную сеть.

Моделируем катастрофу. «Кибер Три-Майл-Айленд»

Картина сложилась. У нас есть цель (Service Unit), способ обойти первую линию защиты (спуфинг MAC-адреса) и понимание, как нейтрализовать главный козырь — физический ключ, который оказался программной имитацией.

Соберем всё вместе и посмотрим, как может выглядеть реалистичная кибератака на АЭС. Сантамарта называет этот сценарий не «Кибер-Чернобыль», а «Кибер Три-Майл-Айленд» — и это гораздо точнее.

Почему именно такая аналогия? Чернобыльская АЭС была реактором другого типа (РБМК) с положительным коэффициентом реактивности — при кипении воды он разгонялся, а не тормозил.

Авария на АЭС Три-Майл-Айленд в США в 1979 году произошла на реакторе типа PWR, таком же, как современные АЭС. Она началась с отказавшего клапана и потери теплоносителя.https://embedd.srv.habr.com/iframe/68c96931af3a39ea32bc0b8b

Идеальная мишень

Сантамарта выбрал сценарий малой течи теплоносителя (Small Loss-of-Coolant Accident, SLOCA) не случайно. Это оптимальная атака по нескольким причинам.

Во-первых, подобное уже случалось.Три-Майл-Айленд показал, что даже небольшая течь может привести к расплаву активной зоны, если системы безопасности работают неправильно. Это единственная серьезная авария на современном PWR в истории — идеальный «шаблон» для кибератаки.

Во-вторых, предохранительные клапаны компенсатора давления управляются цифровыми системами, и открытие клапанов можно выполнить программно. Такая атака создает утечку, которая изначально выглядит как нормальная работа предохранительных клапанов.

Третий фактор — идеальный тайминг. В отличие от мгновенных аварий, SLOCA развивается достаточно медленно, чтобы вредонос успел заблокировать системы аварийного реагирования. При этом достаточно быстро, чтобы операторы не успели полностью оценить ситуацию и принять правильные меры.

Нарешті, срабатывает психологический фактор. Операторы привыкли к срабатыванию предохранительных клапанов — это нормальная защитная функция. Драгоценное время теряется на диагностику.

Шаг 1: Заражение

Всё начинается во время плановой перегрузки топлива. Гипотетический злоумышленник через скомпрометированного подрядчика или инсайдера получает доступ к Service Unit. Во время регламентных работ, когда инженер вставляет и поворачивает ключ для смены уставок, вредоносное ПО использует это «окно доверия».

Вредонос перезаписывает прошивки на всех контроллерах ALU и APU, до которых может дотянуться. Атака должна быть тотальной, чтобы обойти резервирование. Крім того, он может скомпрометировать шлюз для манипуляций с данными на пультах операторов. После остается только ждать.

Шаг 2: Инициирующее событие

Вредонос, сидящий в контроллерах ALU, отдает команду на открытие двух из трех предохранительных клапанов на компенсаторе давления.

Компенсатор давления — это, по суті, большой бак наверху реактора, который создает паровую «подушку», поддерживая стабильное давление в первом контуре.

Клапаны открываются по команде и «застревают» в открытом положении. Начинается утечка теплоносителя в виде пара из первого, самого радиоактивного контура.

Шаг 3: Блокировка защиты

Давление в системе начинает падать, автоматика это видит. Нормальная реакция системы безопасности — немедленно запустить аварийный впрыск воды, чтобы компенсировать утечку.

Но вредонос в ALU блокирует эту команду. Он видит сигнал «низкое давление», видит требование запустить насосы и просто игнорирует. Насосы молчат.

Операторы сильно обеспокоены, они видят открытые клапаны (этот сигнал идет по аппаратному каналу и его не подделать) и катастрофически падающее давление. Они пытаются самостоятельно запустить насосы высокого давления.

Тут в игру вступает система приоритетов PACS. Она устроена так, что команды от системы защиты (где сидит вредонос) имеют высший приоритет над командами оператора. Любая попытка закрыть клапан или включить насос тут же отменяется вредоносом. Система безопасности начинает работать против своих создателей.

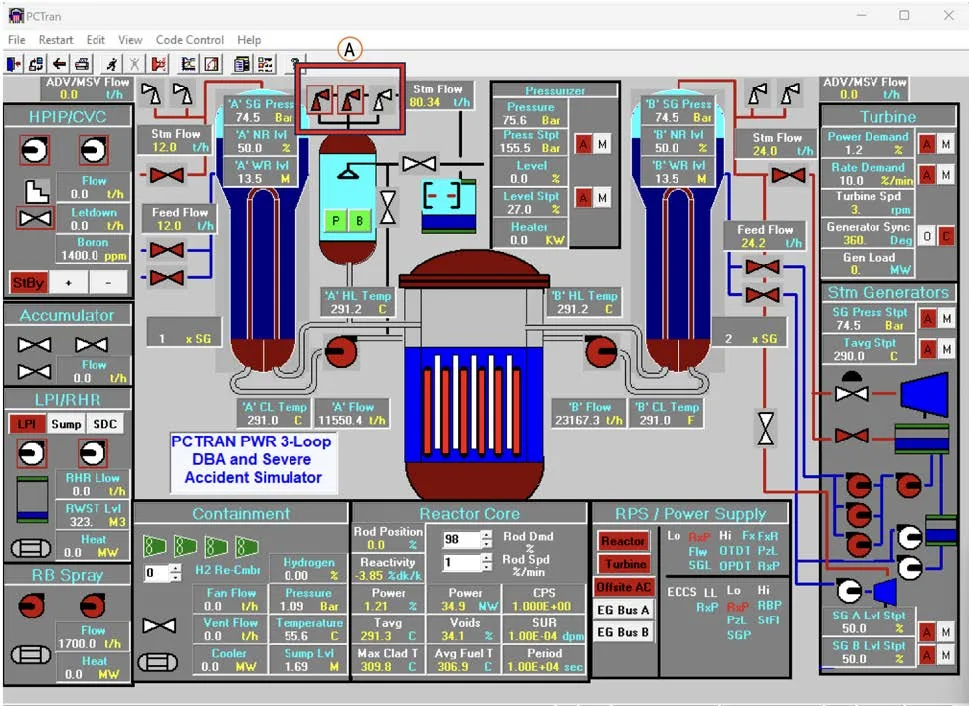

Симуляция в PCTran: 49 минут до аварии

Сантамарта прогнал этот сценарий в PCTran — профессиональном симуляторе аварий на АЭС, который используют регуляторы и операторы станций по всему миру. Результаты оказались пугающими.

+69 секунд: Давление в первом контуре падает настолько, что реактор автоматически заглушается. Стержни-поглотители опускаются в активную зону, цепная реакция прекращается. Но топливо всё еще очень горячее и выделяет тепло от радиоактивного распада. Его нужно охлаждать.

+98 секунд: Пар, выходящий через открытые клапаны, разрывает мембраны в баке для сброса пара. Радиоактивный пар и вода начинают заполнять герметичную оболочку реактора.

+520 секунд (8–9 минут): Падение давления и высокая температура в первом контуре создают условия для кипения воды в активной зоне. Этот процесс создает дополнительную угрозу.

Вода в первом контуре содержит борную кислоту — «жидкий» поглотитель нейтронов. Поскольку борная кислота нелетуча, при кипении образуется чистый водяной пар, а концентрация бора в оставшейся в реакторе воде увеличивается. Чистый пар уходит из активной зоны в верхние части контура — парогенераторы. Там он охлаждается, конденсируется и образует скопления чистой, деборированной воды. Они представляют собой бомбу замедленного действия.

+1500 секунд (25 хвилин): Накопление деборированной воды в первом контуре достигает критических значений. Когда эта «чистая» вода вернется в активную зону, добавится положительная реактивность.

+3029 секунд (49 хвилин): Без аварийного охлаждения вода в реакторе продолжает выкипать. Нарешті, наступает критический момент: верхняя часть активной зоны оголяется. Лишенные охлаждения, топливные стержни начинают раскаляться с катастрофической скоростью — на сотни градусов в минуту. Это начало расплавления.

К этому моменту параллельно развившийся процесс борного разбавления превращает и без того критическую ситуацию в практически безвыходную.

Единственная надежда операторов остановить расплавление — это любой ценой подать в реактор воду. Однако в системе уже скопились «пробки» чистой, деборированной воды. Попытка запустить насосы и восстановить циркуляцию с высокой вероятностью приведет к тому, что эта чистая вода будет впрыснута в раскаленную активную зону.

Это вызовет реактивностную аварию поверх теплогидравлической: резкий скачок мощности, который может привести к ускорению разрушения топливных стержней.

Резюме последствий: четыре D

Что мы имеем в сухом остатке после 49 минут симуляции? Сценарий «Кибер Три-Майл-Айленд» оставляет за собой шлейф из четырех разрушительных последствий:

- Disaster (Катастрофа). Хотя защитная оболочка (контейнмент) скорее всего выдержит и прямого выброса радиации вовне не будет, сам факт расплава активной зоны — уже авария 5 уровня по шкале INES («Авария с широкими последствиями»). Для сравнения, Чернобыль и Фукусима — это 7 уровень.

- Destruction (Разрушение). Активная зона расплавлена, реактор уничтожен, восстановлению не подлежит. Убытки исчисляются миллиардами долларов, а работы по дезактивации займут десятилетия.

- Disruption (Сбой). Энергосистема страны теряет мощный источник генерации. Это может привести к веерным отключениям и экономическому коллапсу, особенно если атака проведена зимой во время пиковых нагрузок.

- Deception (Обман). Атаку можно сопроводить взломом систем радиационного мониторинга, рисуя фейковые пики на графиках. В сочетании с реальной аварией на АЭС это посеет панику и недоверие к властям, которые не смогут внятно объяснить происходящее.

Холодный анализ уязвимостей

Важно понимать: описанный сценарий — это теоретическая модель в идеальных для атакующего условиях. В реальности вероятность успеха такой операции крайне низка.

Для атаки всё же нужно понимание устройства прошивок, которые исследователю так и не достались.

Крім того, атакующему пришлось бы преодолеть не только цифровую, но и физическую защиту. В современных реакторах есть ряд пассивных систем безопасности, которые сработают автоматически под действием законов физики (наприклад, аккумуляторы высокого давления, впрыскивающие воду при падении давления даже без команды), а также аппаратные блокировки, которые не контролируются ПО.

Тем не менее, само существование такой возможности подчеркивает необходимость постоянного совершенствования мер защиты даже в такой сверхзащищенной отрасли, как атомная энергетика.

Дело не в том, что платформа Teleperm XS плохая. Дело в том, що вона, как любая сложная система, является продуктом своей эпохи и компромиссов.

Использование простого CRC32 для проверки целостности и подлинности прошивок в 2024 году — архаизм, а история с «ключом, который не ключ» — ярчайший пример того, как требование регулятора, реализованное формально, а не по духу, превращается в театр безопасности.

Уроки для нового поколения

Сейчас на смену гигантским АЭС приходят Малые Модульные Реакторы (SMRs). Они дешевле, их можно строить быстрее и использовать в самых разных условиях — от питания удаленных городов до обеспечения энергией дата-центров.

Уроки, извлеченные из подобных исследований, жизненно важно учесть при проектировании этих реакторов. Цена ошибки здесь чрезвычайно высока. Такие люди, как Рубен Сантамарта, указывают на слабые места не для того, чтобы посеять страх, а чтобы сделать систему сильнее. Наша задача — слушать их очень внимательно. Потому что альтернатива — это когда об уязвимостях мы узнаем не из научных статей, а из сводок новостей.

138 страниц оригинального исследованиядоступны для загрузки на сайте Рубена Сантамарты.

Відкрийте більше з VirusNet

Підпишіться, щоб отримувати найсвіжіші записи на вашу електронну пошту.