Інсайдерська загроза – одна з найнебезпечніших і водночас маловисвітлених тем у сфері кіберзлочинності.. Про справи, коли співробітники організацій допомагають хакерам зсередини, мало відомо, але лише одиниці наважуються говорити про це публічно. Журналіст BBC Джо Тіді (Джо Тіді) Читати далі …

Категорія: Інформаційна безпека

BlockBlasters: Як популярний ігровий патч перетворився на трояна для крадіжки даних і криптогаманців

Небезпечний поворот для вашої улюбленої гри 31 липня 2025 У 2019 році в Steam вийшов яскравий 2D-платформер/шутер BlockBlasters від Genesis Interactive. За перший місяць гра отримала сотні позитивних відгуків і швидко завоювала увагу аудиторії завдяки динамічному геймплею. Проте 30 Звільнено серпневих розробників Читати далі …

Як зламати і знищити атомну електростанцію в 49 хвилин: аналіз кібератаки на ядерний реактор

Пізній вересневий вечір 2023 року. Ви ліниво гортаєте eBay.. Серед звичайного мотлоху трапляється дивне обладнання - важкі промислові модулі. На платах є логотипи Siemens і AREVA.. Опис скупий, але професійно, ціна неймовірно доступна. Ось компоненти системи Teleperm XS - Читати далі …

Передбачуване злом пари піддається ризику 89 мільйони рахунків.

Що сталося? Повідомлений, ці дані 89 Мільйони рахунків пари піддаються ризику через передбачуваний витік, пов'язаний з Twilio, послуга, який Steam використовує для надсилання SMS з кодами 2FA. Проточні дані, Включаючи журнали SMS, 2FA коди та метадані, Продається на темряві Читати далі …

Розподіл шкідливих у нодлофілах під виглядом AI послуг генерація відео

Зловмисники почали використовувати підроблені інструменти для генерації відео за допомогою штучного інтелекту, Поширювати новий тип шкідливого програмного забезпечення - Noodlophile, інфостилер, замаскований в результаті роботи "AI-Services". Шахрайські сайти використовують привабливі імена, наприклад, машина мрії, і активно рекламуються через великі Читати далі …

Атомні крадіжки маскування для зламаної версії Evernote: Аналіз Макосні атаки

Центр досліджень AHNLAB Центр розвідки безпеки (ASEC) виявив розподіл зловмисної програми атомного крадіжки, замаскований як хакерська версія Evernote. Атомний крадіг - це інформація, націлений на MacOS. Він краде інформацію у браузерів, Ключові зв’язки, криптовалюти та системні дані. Зазвичай він поширюється Читати далі …

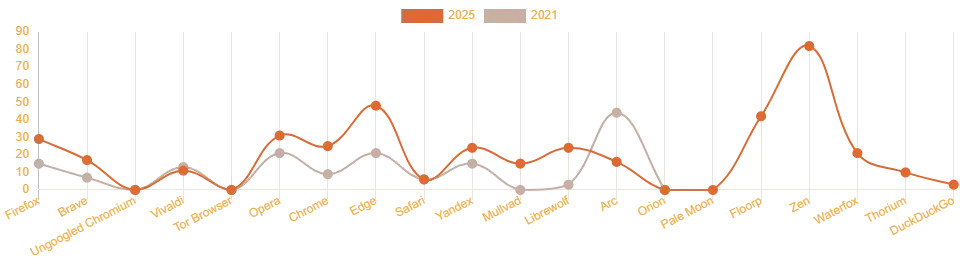

Аналіз веб -браузерів телеметрії 2025

Після публікації перекладу оригінальної статті, Підготував розмір користувача, Колеги попросили додатково протестувати кілька браузерів. Метою тестування було визначення, Які вихідні сполуки створюються після встановлення браузерів та при їх першому запуску. Відмова від даних про відповідальність надається такою, якою є - без висновків Читати далі …

RGB-TEAM “басейн” даних ПАТ "Газпром"

На сайті хактивістів RGB-TEAM з'явився архів з даними ПАТ «Газпром» В архіві на ~12 мб знаходяться три файли: Відстежити актуальність даних, на даний момент неможливо.. т.к. архів з'явився нещодавно і даних з аналізу практично немає. Читати далі …

Шпаргалки цифрового детективу.

Цифрова криміналістика – це процес ідентифікації, збереження, вилучення, аналізу та подання даних, які були оброблені електронно та зберігаються на цифрових пристроях. Ці дані, відомі як цифрові артефакти, можуть бути знайдені в комп'ютерах та смартфонах і можуть відігравати ключову роль у Читати далі …

Де зберігати секретні файли?

Всю інформацію людини можна розділити за ступенем важливості, приблизно так: Втрачати файли завжди неприємно. Тому ми робимо резервні копії. Але ступінь параноїдальності зусиль захисту інформації залежить від важливості. Є категорія файлів, яку не можна втрачати за жодних обставин, навіть у разі БП. Читати далі …