Microsoft Windows использует файл подкачки (pagefile.sys), для хранения блоков памяти, которые в данный момент не помещаются в физическую память.

Этот файл, хранится по пути %SystemDrive%\pagefile.sys и является скрытым системным файлом и не может быть прочитан или доступен пользователю, включая Администратора в активной системе.

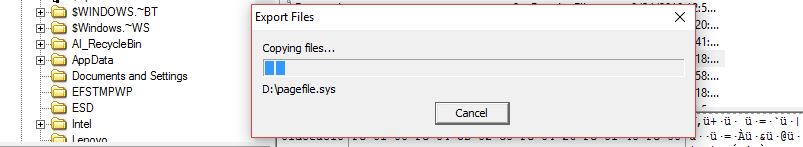

Этот файл можно прочитать, проанализировав неактивную файловою систему или выполнив проверку с помощью таких инструментов, как FTKImager .

В отличие от файлов гибернации, файлы страниц не могут быть обработаны с помощью Volatility: фактически файл страниц — это просто «дыры» в памяти, где блоки хранятся на диске.

Поскольку данные в файле подкачки не хранятся последовательно, то шанс найти целую цепочку данных очень мал.

Хотя можно обнаружить полезные данные в блоках, меньших или равных 4 КБ, это самый большой показатель, на который можно рассчитывать.

Таким образом, наиболее продуктивным методом анализа файлов подкачки является поиск строк.

Анализ с помощью «строки».

Чтобы начать анализ файла подкачки, вы можете использовать команду strings.

Вот несколько примеров:

Перечислите все пути в файле подкачки

$strings pagefile.sys | grep -i "^[a-z]:\\\\" | sort | uniq | less

Поиск переменных среды

$ strings pagefile.sys | grep -i "^[a-zA-Z09_]*=.*" | sort -u | uniq | lessКак найти URL

$ strings pagefile.sys | egrep "^https?://" | sort | uniq | lessПоиск адресов электронной почты

$ strings pagefile.sys | egrep '([[:alnum:]_.-]{1,64}+@[[:alnum:]_.-]{2,255}+?\.[[:alpha:].]{2,4})'Анализ по правилам YARA

Кроме того, вы можете сканировать pagefile.sys, используя YARA.

Используя (например) набор правил, вы можете сканировать файл подкачки, чтобы найти некоторые вредоносные артефакты, не найденные в энергозависимой памяти:

$ yara malware_rules.yar pagefile.sys

Больше на VirusNet

Подпишитесь, чтобы получать последние записи по электронной почте.