Инсайдерская угроза — одна из самых опасных и в то же время малоосвещённых тем в сфере киберпреступности. О случаях, когда сотрудники организаций помогают хакерам изнутри, известно немного, а говорить об этом публично решаются единицы. Журналист BBC Джо Тайди (Joe Tidy) получил редкую возможность взглянуть на процесс вербовки инсайдеров изнутри, когда сам стал целью киберпреступной группы.

Первое сообщение: предложение «сделки»

В июле репортёр получил неожиданное сообщение в мессенджере Signal от некоего пользователя под ником Syndicate. Незнакомец сразу предложил сотрудничество:

«Если вас это интересует, мы можем предложить вам 15% от суммы выкупа, если вы предоставите доступ к вашему ПК».

Речь шла о помощи в компрометации внутренних систем BBC: хакеры планировали похитить данные или установить вредоносное ПО, а журналист получил бы часть выкупа. Через несколько сообщений «Синдикат» уточнил, что может поднять процент до 25% от суммы «финальных переговоров», пообещав десятки миллионов долларов. Хакеры уверяли, что компания-цель «не заплатит вам столько за всю жизнь», а сотрудничество позволит «уйти на пенсию прямо сейчас».

Сценарий атаки

Собеседник объяснил, что ему нужны логины и одноразовые коды для доступа к корпоративным системам. Далее группа вымогателей планировала внедрить вредоносный софт и потребовать у BBC выкуп в криптовалюте.

Хакеры утверждали, что уже успешно заключали подобные «сделки» с сотрудниками других компаний — в качестве примера назывались британская медицинская организация и американская служба экстренного реагирования.

Отдельно подчёркивалось, что операция анонимна: «Мы удалим этот чат, чтобы вас невозможно было найти».

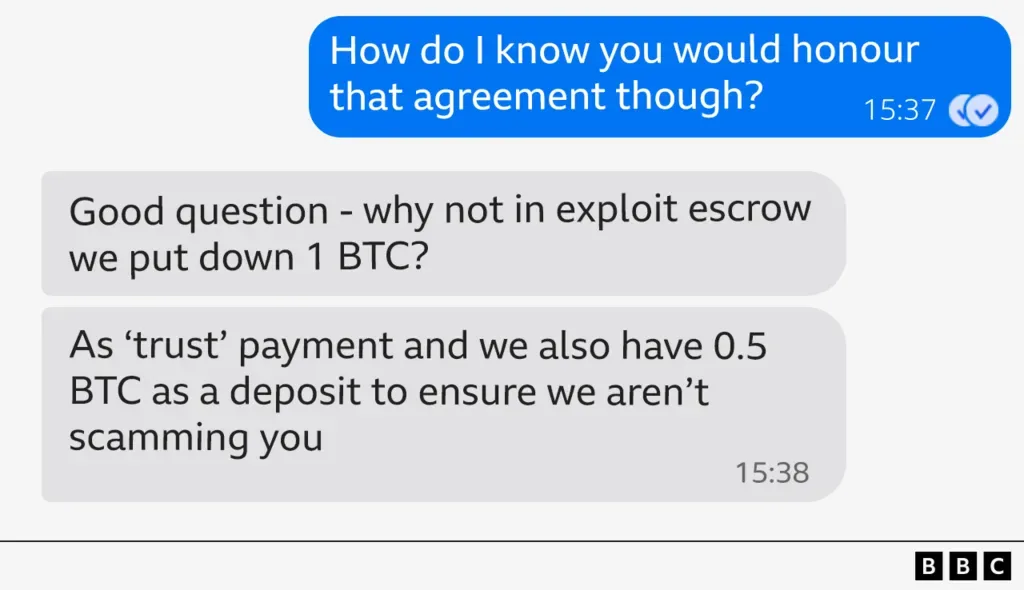

Для укрепления доверия злоумышленники пообещали «депозит» в размере 0,5 биткойна (около 55 000 долларов), если журналист согласится на сотрудничество.

Кто такие Medusa

Собеседник представился «менеджером по вербовке» группировки Medusa — известной банды, работающей по модели ransomware-as-a-service (RaaS). Это платформа, где любой партнёр может арендовать инфраструктуру для атак и разделять выкуп с организаторами.

По данным компании Check Point, ядро группы, вероятно, находится в России или странах СНГ. Medusa избегает атак на цели в регионе, сосредотачиваясь на организациях за его пределами. По официальным оценкам, за четыре года работы Medusa скомпрометировала более 300 жертв по всему миру.

Давление и тактика «MFA bombing»

На протяжении трёх дней Тайди имитировал интерес, консультируясь с руководством BBC и собирая информацию о методах злоумышленников. Однако когда он стал затягивать с ответом, хакеры перешли к более агрессивной тактике.

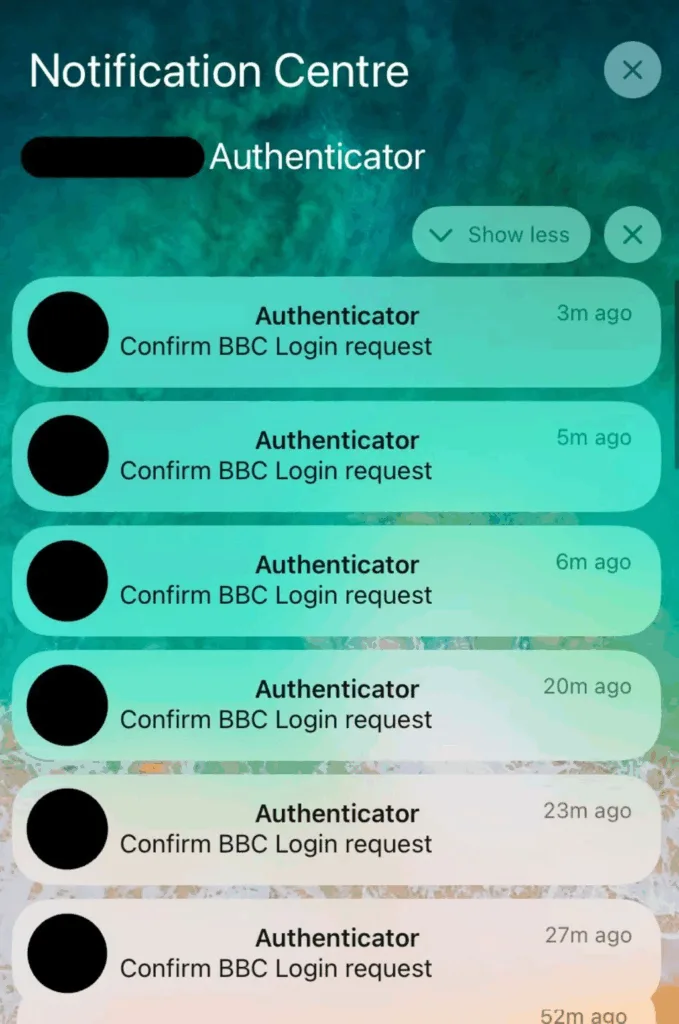

Его телефон начал получать непрерывные push-уведомления с запросами двухфакторной аутентификации от внутренних сервисов BBC. Эта техника известна как MFA bombing: жертву заваливают запросами, пока она по ошибке не подтвердит вход и не даст атакующим доступ.

Несмотря на дискомфорт и невозможность полноценно пользоваться телефоном, журналист не поддался. Служба информационной безопасности BBC временно отключила его от всех корпоративных систем, чтобы исключить риск компрометации.

Финал и выводы

После неудачной попытки взлома хакеры прислали извинение, назвав свои действия «тестом». Они продолжали настаивать на сделке, но, не получив ответа, удалили свой аккаунт в Signal и исчезли.

BBC восстановила доступ репортёра к корпоративным ресурсам с дополнительными мерами защиты.

Что это значит для организаций

Этот случай наглядно показывает, насколько целенаправленно киберпреступники ищут «слабое звено» внутри компаний. Ключевые моменты:

- Социальная инженерия и финансовый соблазн. Угрозы или шантаж могут и не потребоваться — достаточно привлекательного предложения «лёгких денег».

- Ransomware-as-a-service. Современные группы действуют как коммерческие структуры, имея «рекрутеров», техподдержку и публичные «портфолио» на даркнете.

- Техническое давление. Атаки вроде MFA bombing — способ заставить жертву ошибиться и невольно предоставить доступ.

Опыт BBC подчёркивает: внутренние угрозы — не абстракция. Даже сотрудники без административных привилегий могут быть целью, а успешная вербовка грозит миллионами долларов убытков и серьёзным репутационным ущербом.

Компании должны не только инвестировать в защиту периметра, но и обучать персонал, выстраивать каналы доверенного информирования о подозрительных контактах и применять многоуровневые методы аутентификации, способные противостоять массированным атакам.

Больше на VirusNet

Подпишитесь, чтобы получать последние записи по электронной почте.