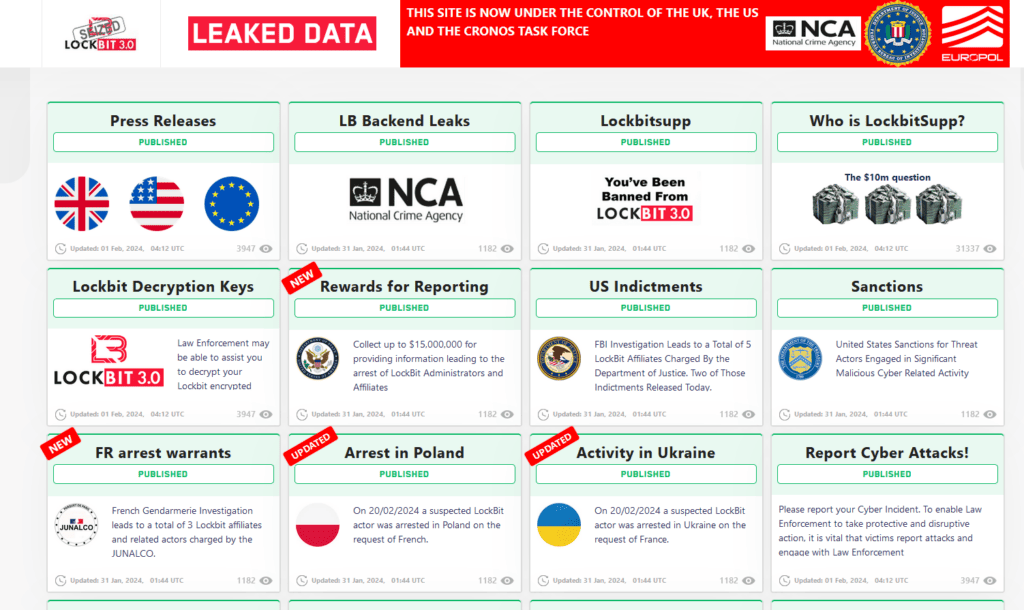

Инфраструктура программы-вымогателя LockBit была захвачена 20.02.2024 после того, как ее сайты утечки в темной сети были заблокированы в понедельник в ходе глобальной правоохранительной операции под кодовым названием Operation Cronos, которая началась несколько месяцев назад и проводилась Национальным агентством по борьбе с преступностью Великобритании (NCA).

Правоохранителям удалось получить ключи и как следствие совместными усилиями японская полиция, NCA и Федеральное бюро расследований (ФБР) при поддержке Европола разработали инструмент расшифровки LockBit 3.0 Black Ransomware.

Состав архива

В архиве находиться два файла (обратите внимание,

- Decryption ID checker (check_decrypt) — файл проверяет возможность дешифровать ваши файлы сверяя идентификатор с списком ключей шифрования полученных правоохранителями.

- Check Decrypt for LockBit 3.0 (check_decryption_id) — позволяет оценить, есть ли шанс восстановить определенное количество файлов, которые были зашифрован с помощью программы-вымогателя LockBit 3.0. Шансы на расшифровку зависят от количества факторов и не может быть предсказано без доступа к файлам, зашифрованным Lockbit. В ходе процесса оценки, проводимого инструментом, ни один из существующих отсканированных файлов не изменяется. Но диагностические данные собираются инструментом, который потенциально может быть полезен во время дополнительных этапы, которые (при соблюдении определенных условий) могут быть реализованы в виде отдельных этапов, предполагающих дополнительные

Подробнее функционал описан в руководстве

https://www.nomoreransom.org/uploads/Decryption_Checker_for_LockBit_Guide.pdf

Подробности операции можно прочесть на взломанном сайте злоумышленников (требуется tor browser)

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion/

C подробностями, как останавливали работу Lockbit 3.0 можно прочесть в этом отчете

Больше на VirusNet

Подпишитесь, чтобы получать последние записи по электронной почте.