Инсайдерская угроза — одна из самых опасных и в то же время малоосвещённых тем в сфере киберпреступности. О случаях, когда сотрудники организаций помогают хакерам изнутри, известно немного, а говорить об этом публично решаются единицы. Журналист BBC Джо Тайди (Joe Tidy) Читать дальше …

Рубрика: Информационная безопасность

BlockBlasters: как патч популярной игры превратился в троян для кражи данных и криптокошельков

Опасный поворот для любимой игры 31 июля 2025 года в Steam вышла яркая 2D-платформер/шутер BlockBlasters от студии Genesis Interactive. За первый месяц игра получила сотни положительных отзывов и быстро завоевала внимание аудитории благодаря динамичному геймплею. Однако 30 августа разработчики выпустили Читать дальше …

Как взломать и разрушить АЭС за 49 минут: разбор кибератаки на ядерный реактор

Поздний сентябрьский вечер 2023 года. Вы лениво листаете eBay. Среди обычного барахла попадается странное железо — тяжелые промышленные модули. На платах красуются логотипы Siemens и AREVA. Описание скудное, но профессиональное, цена удивительно доступная. Перед вами компоненты системы Teleperm XS — Читать дальше …

Предполагаемый взлом данных Steam подвергает риску 89 миллионов аккаунтов.

Что произошло? Сообщается, что данные 89 миллионов аккаунтов Steam оказались под угрозой из-за предполагаемой утечки, связанной с Twilio, сервисом, который Steam использует для отправки SMS с кодами 2FA. Утекшие данные, включая логи SMS, коды 2FA и метаданные, продаются на темной Читать дальше …

Распространение вредоносного ПО Noodlophile под видом ИИ-сервисов генерации видео

Злоумышленники начали использовать поддельные инструменты для генерации видео с помощью искусственного интеллекта, чтобы распространять новый тип вредоносного ПО — Noodlophile, инфостилер, замаскированный под результат работы «ИИ-сервисов». Мошеннические сайты используют привлекательные названия, такие как Dream Machine, и активно рекламируются через крупные Читать дальше …

Маскировка Atomic Stealer под взломанную версию Evernote: анализ атаки на macOS

Исследовательский центр AhnLab Security Intelligence Center (ASEC) выявил распространение вредоносной программы Atomic Stealer, замаскированной под взломанную версию Evernote. Atomic Stealer — это инфостилер, нацеленный на macOS. Он крадёт информацию из браузеров, связки ключей, криптокошельков и системные данные. Обычно он распространяется Читать дальше …

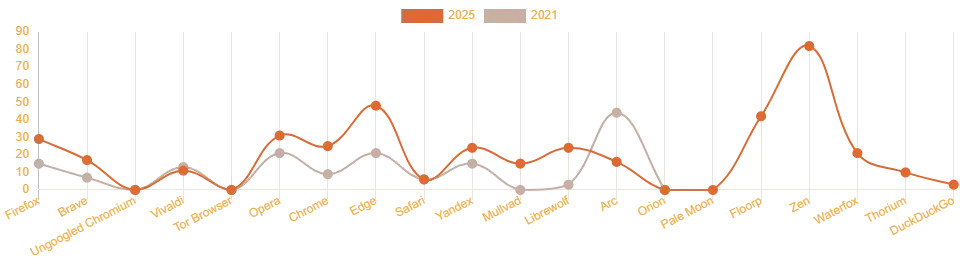

Анализ телеметрии веб-браузеров 2025

После публикации перевода оригинальной статьи, подготовленной пользователем sizeof, коллеги попросили дополнительно протестировать несколько браузеров. Целью тестирования было определить, какие исходящие соединения создаются после установки браузеров и при их первом запуске. Отказ от ответственности Данные предоставляются как есть — без выводов Читать дальше …

RGB-TEAM «слив» данных ПАО «Газпром»

На сайте хактивистов RGB-TEAM появился архив с данными ПАО «Газпром» В архиве на ~12 мб находятся три файла: Отследить актуальность данных, на данный момент не представляется возможным. Т.к. архив появился недавно и данных по анализу практически нет Еще счету числятся Читать дальше …

Шпаргалки цифрового детектива.

Цифровая криминалистика — это процесс идентификации, сохранения, извлечения, анализа и представления данных, которые были обработаны электронно и хранятся на цифровых устройствах. Эти данные, известные как цифровые артефакты, могут быть найдены в компьютерах и смартфонах и могут играть ключевую роль в Читать дальше …

Где хранить секретные файлы?

Всю информацию человека можно разделить по степени важности, примерно так: Терять файлы всегда неприятно. Поэтому мы делаем резервные копии. Но степень параноидальности усилий по защите информации зависит от важности. Есть категория файлов, которую нельзя терять ни при каких обстоятельствах, даже в случае БП. Читать дальше …