Yahoo! Messenger стал одним из первых приложений для обмена текстовыми сообщениями в интернете. Он произвел настоящую революцию в общении, предложив пользователям удобную альтернативу телефонным разговорам и переписке по электронной почте. Рассказываем, как он появился и почему не смог конкурировать с Читать дальше …

Автор: akok

RGB-TEAM «слив» данных ПАО «Газпром»

На сайте хактивистов RGB-TEAM появился архив с данными ПАО «Газпром» В архиве на ~12 мб находятся три файла: Отследить актуальность данных, на данный момент не представляется возможным. Т.к. архив появился недавно и данных по анализу практически нет Еще счету числятся Читать дальше …

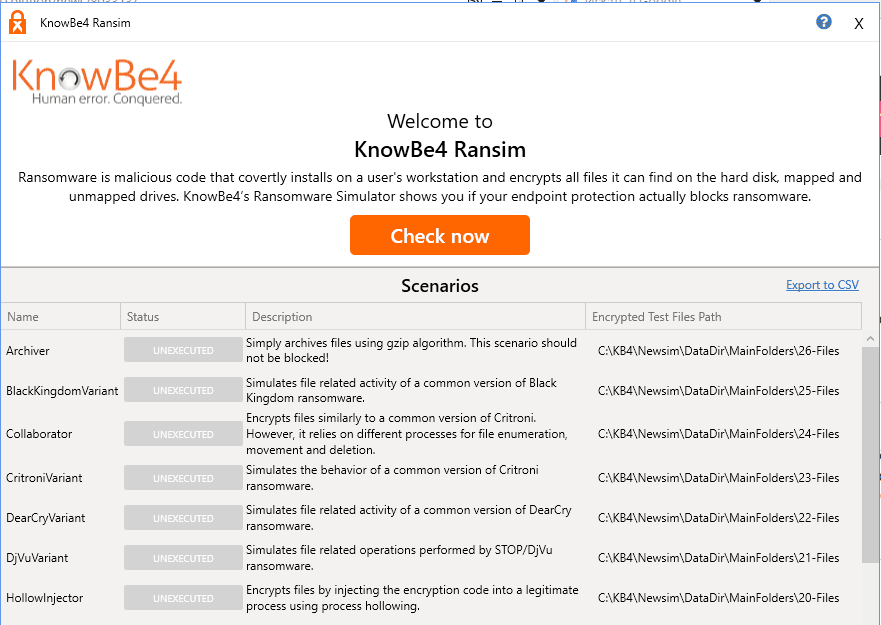

Обзор RanSim

RanSim — это инструмент, который симулирует атаки вирусов-вымогателей, чтобы проверить, как ваше программное обеспечение защиты от различных угроз реагирует на реальные атаки. Вы можете использовать RanSim, чтобы убедиться, что ваше программное обеспечение блокирует вирусы-вымогатели или может обнаруживать ложные срабатывания . Этот инструмент симулирует Читать дальше …

Как ловили хакера и инсайдера во Всемирном банке

Продолжаем веб-серфинг в поисках крутых ИБ-историй. И вот сегодня – поучительный рассказ о том, как Амели Коран (Amélie Koran aka webjedi) практически голыми руками поймала хакера, атаковавшего сервера Всемирного банка, а также инсайдера, который пытался сыграть на этой истории. Обезвредив Читать дальше …

Шпаргалки цифрового детектива.

Цифровая криминалистика — это процесс идентификации, сохранения, извлечения, анализа и представления данных, которые были обработаны электронно и хранятся на цифровых устройствах. Эти данные, известные как цифровые артефакты, могут быть найдены в компьютерах и смартфонах и могут играть ключевую роль в Читать дальше …

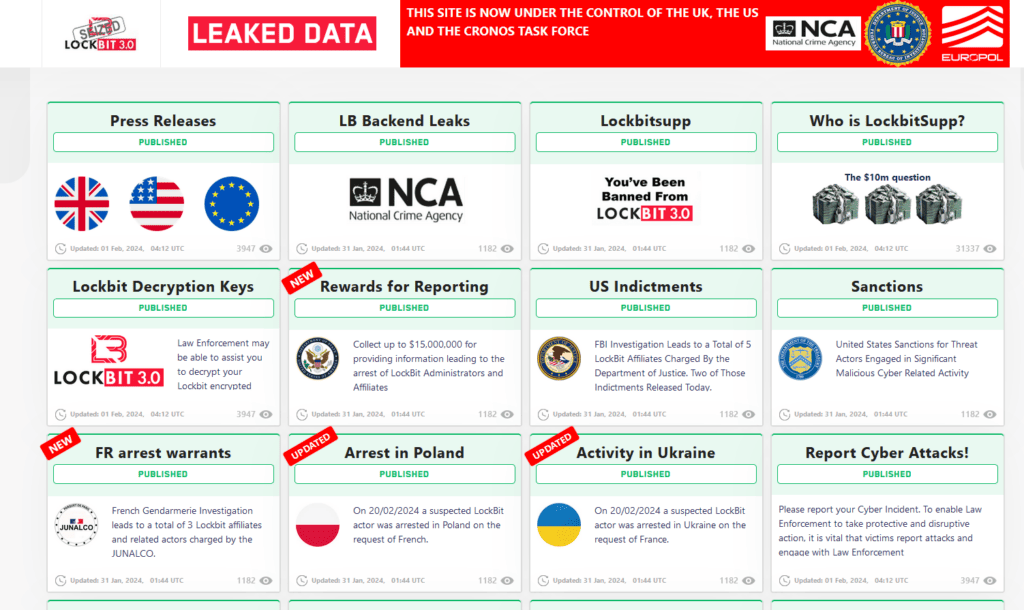

Как расшифровать файлы после Lockbit 3.0 Ransomware

Инфраструктура программы-вымогателя LockBit была захвачена 20.02.2024 после того, как ее сайты утечки в темной сети были заблокированы в понедельник в ходе глобальной правоохранительной операции под кодовым названием Operation Cronos, которая началась несколько месяцев назад и проводилась Национальным агентством по борьбе Читать дальше …

Windows XP: загадка title.wma

Старые операционные системы и приложения до сих пор способны удивлять. За каждым файлом порой скрывается целая история. Кто реальный автор демоигры Pinball Space Cadet и правда ли обои рабочего стола Bliss («Безмятежность») были сняты в округе Сонома, штат Калифорния? Подобные Читать дальше …

Война браузеров. Netscape

Интернет — удивительное изобретение человечества, и мы привыкли, что оно ещё и бесплатное. Да, конечно, все мы платим за подключение, создание и содержание сайтов, но сам интернет-сёрфинг никогда не требовал с нас денег, да и выход в интернет через браузеры Читать дальше …

Где хранить секретные файлы?

Всю информацию человека можно разделить по степени важности, примерно так: Терять файлы всегда неприятно. Поэтому мы делаем резервные копии. Но степень параноидальности усилий по защите информации зависит от важности. Есть категория файлов, которую нельзя терять ни при каких обстоятельствах, даже в случае БП. Читать дальше …

Анонимные поисковые сети. Обзор DuckDuckGo.

DuckDuckGo — это известная поисковая система с открытым исходным кодом, которая декларирует, что она не отслеживает и не хранит личную информацию своих пользователей. Это независимая, которая «устала» от отслеживания в Интернете. Как декларирует сама компания: Мы помогаем защитить вашу конфиденциальность через наш бесплатный браузер, который можно Читать дальше …