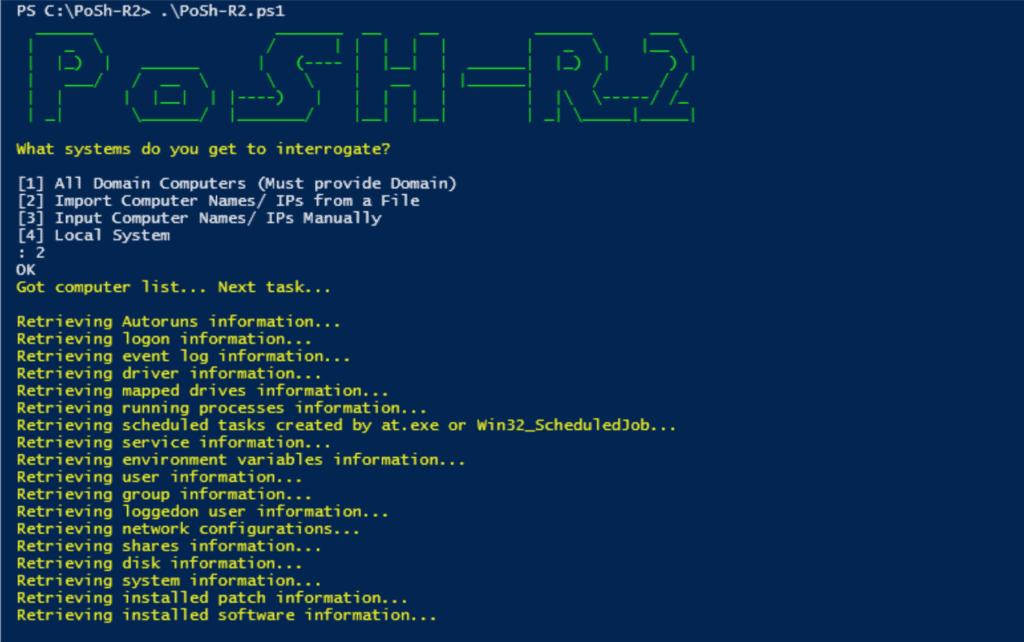

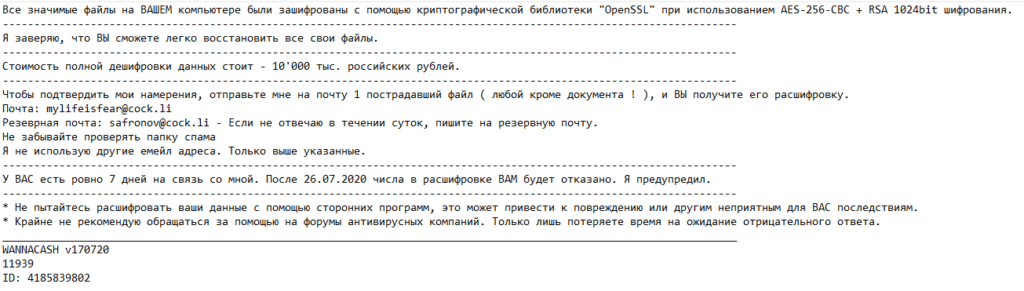

Сборка и почерк. С целью анализа был взят исходный код, утёкший в паблик 10.10.2023.Программа написана на языке C++ (используется стандарт C++17 и поддержка Windows XP) и собиралась на MSVS 2015.Теги файлов проекта свидетельствуют о создании исходного кода на русскоязычной ОС. Читать дальше …